IAM 및 AWS CLI

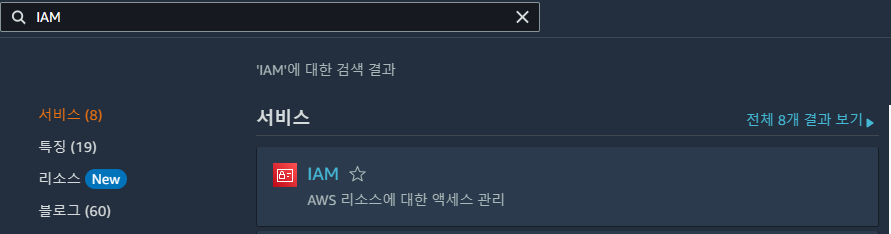

IAM

- IAM = Identity and Access Management, Global service

Root accout: 기본적으로 만들어짐, 사용하거나 공유하면 XUsers: 조직, 그룹 가능- Group : users만 배치할 수 있음.

Permission

- 정책들을 사용해 권한을 부여함

최소 권한의 원칙적용

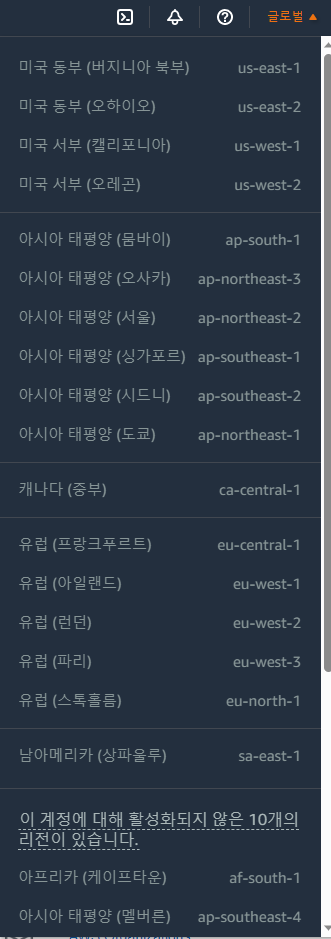

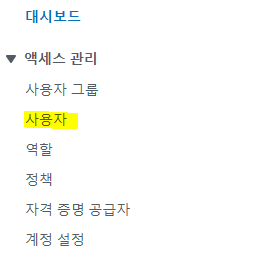

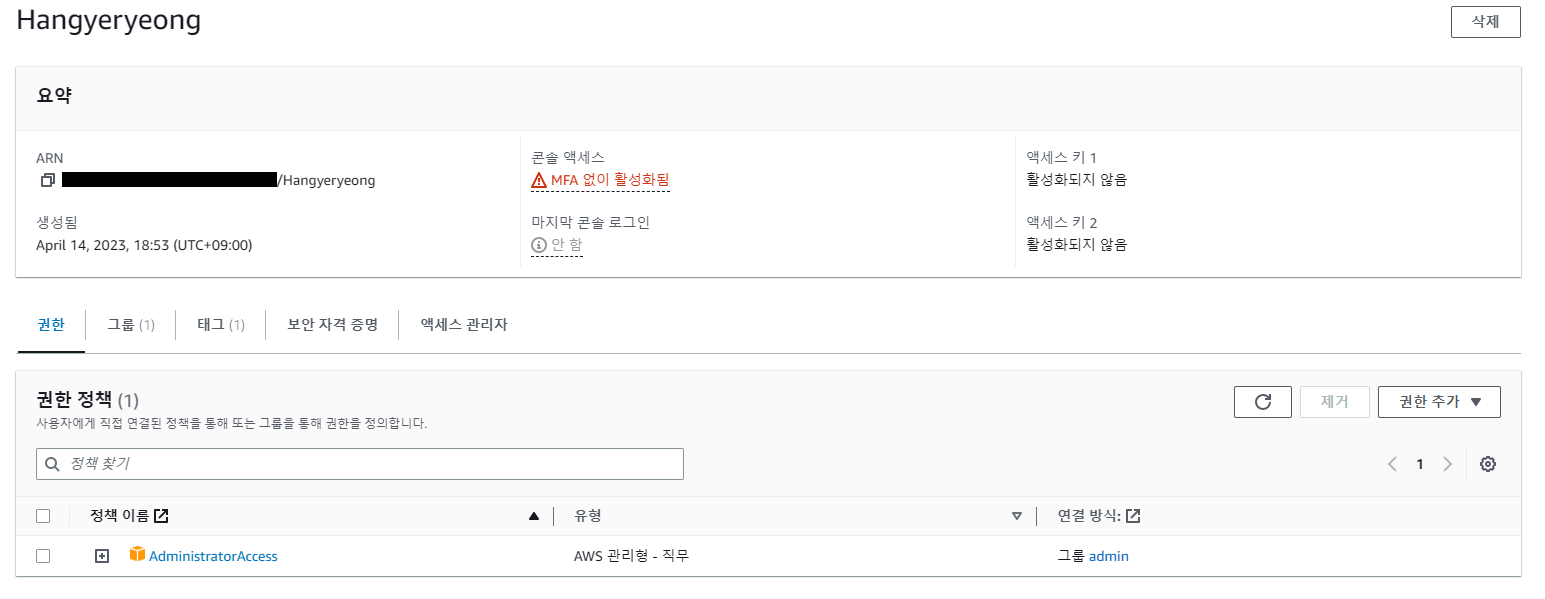

IAM 사용자 및 그룹

- IAM에서는 사용자와 그룹이

글로벌 관점에서 생성되는 것을 확인할 수 있다.

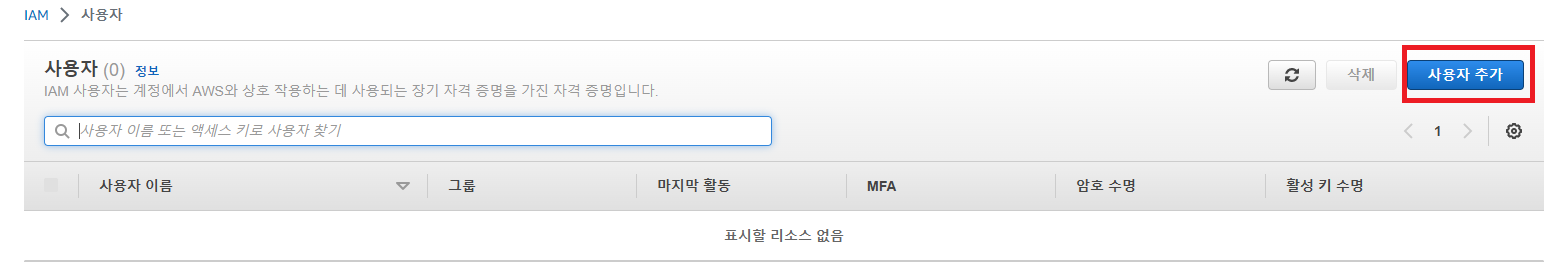

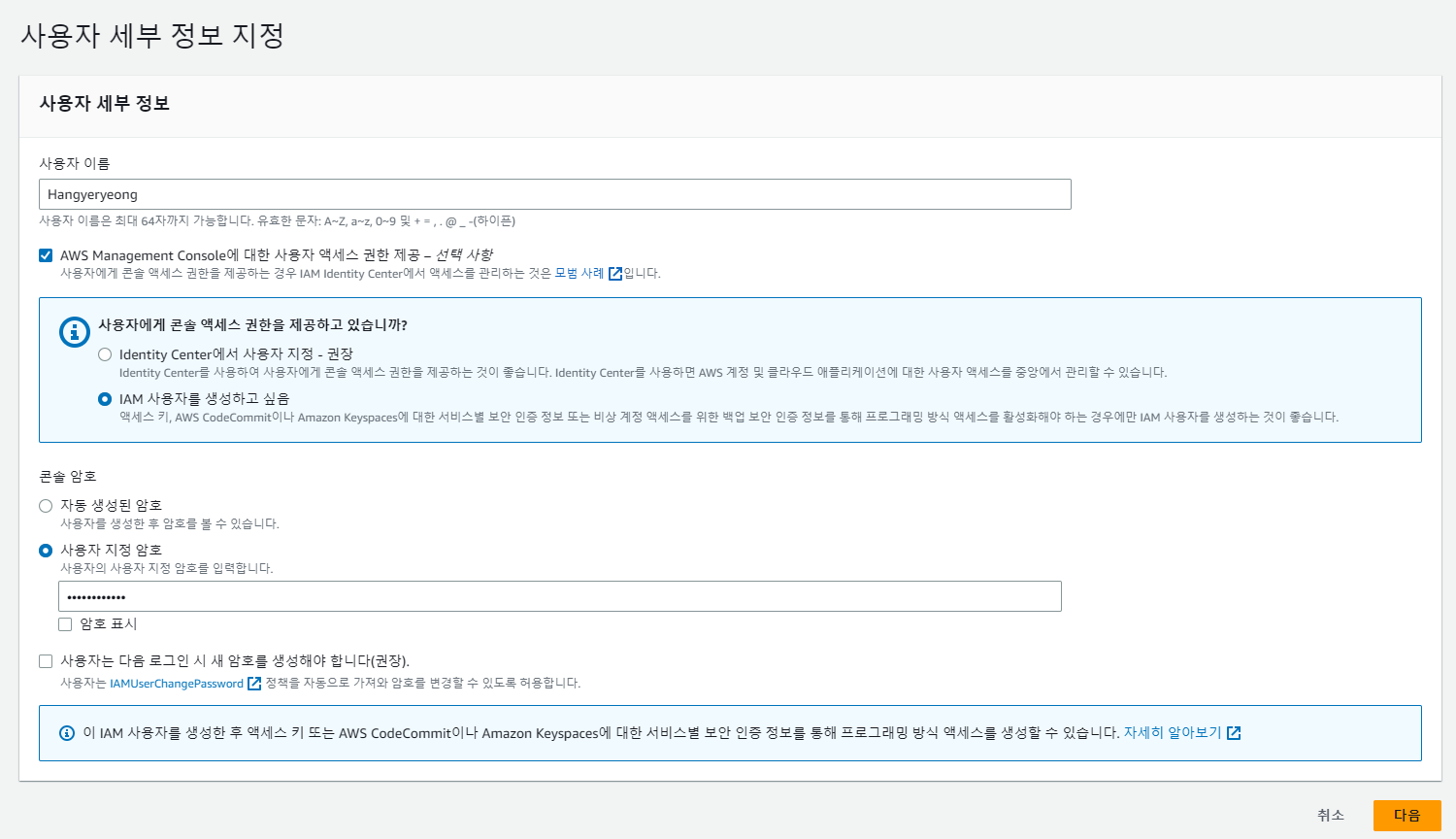

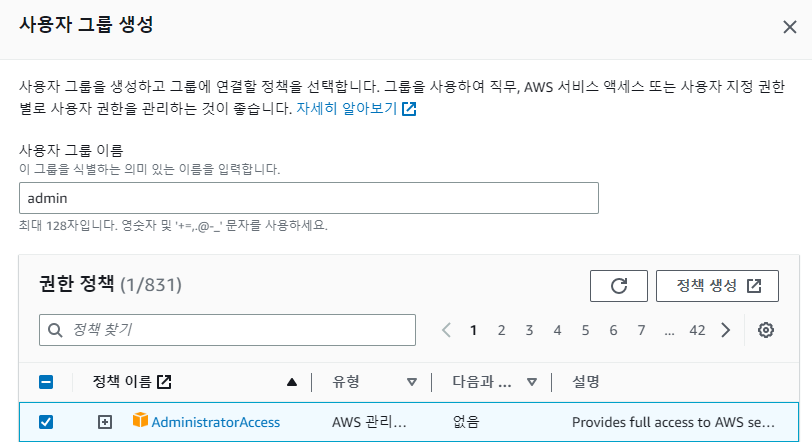

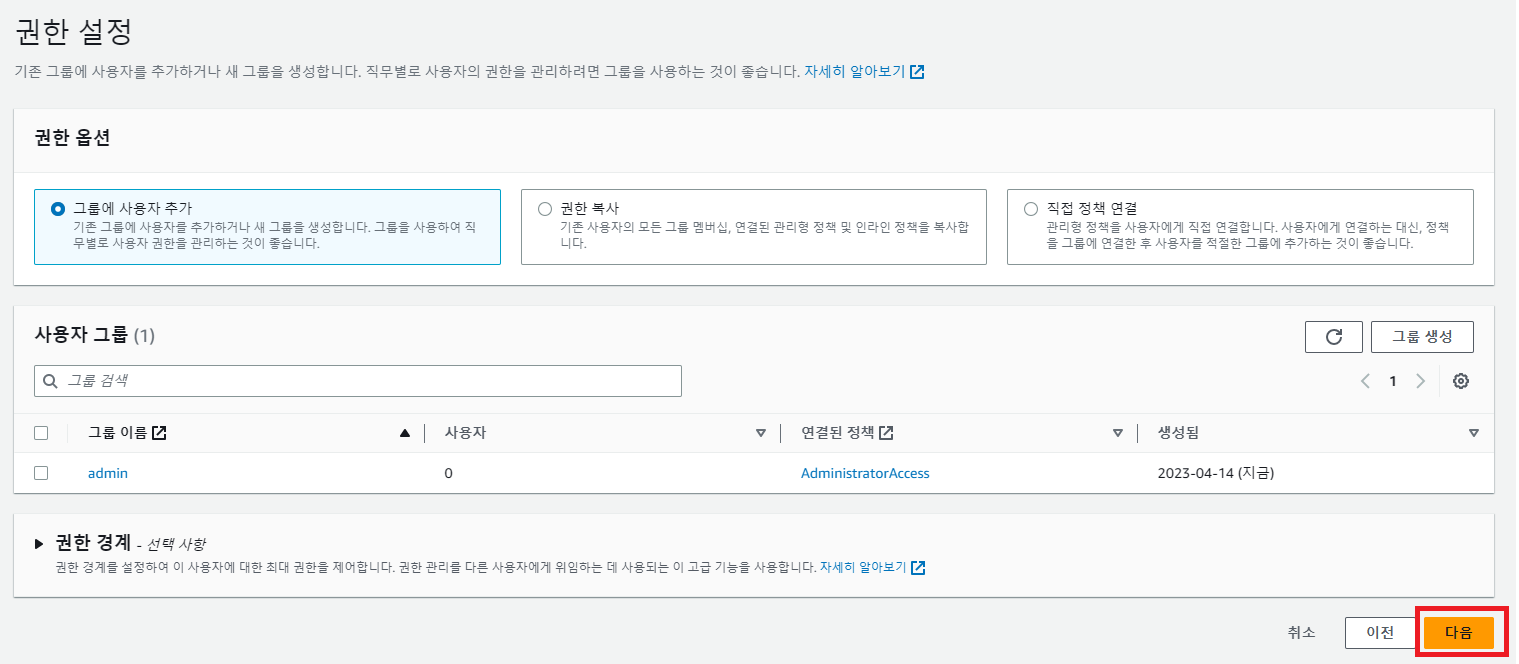

ADD Users

- root 계정 : 모든 권한을 가지고 있음.

- AdministratorAccess : admin 그룹에 속한 모든 사용자가 계정의 관리자 역할을 하도록 허용하는 것.

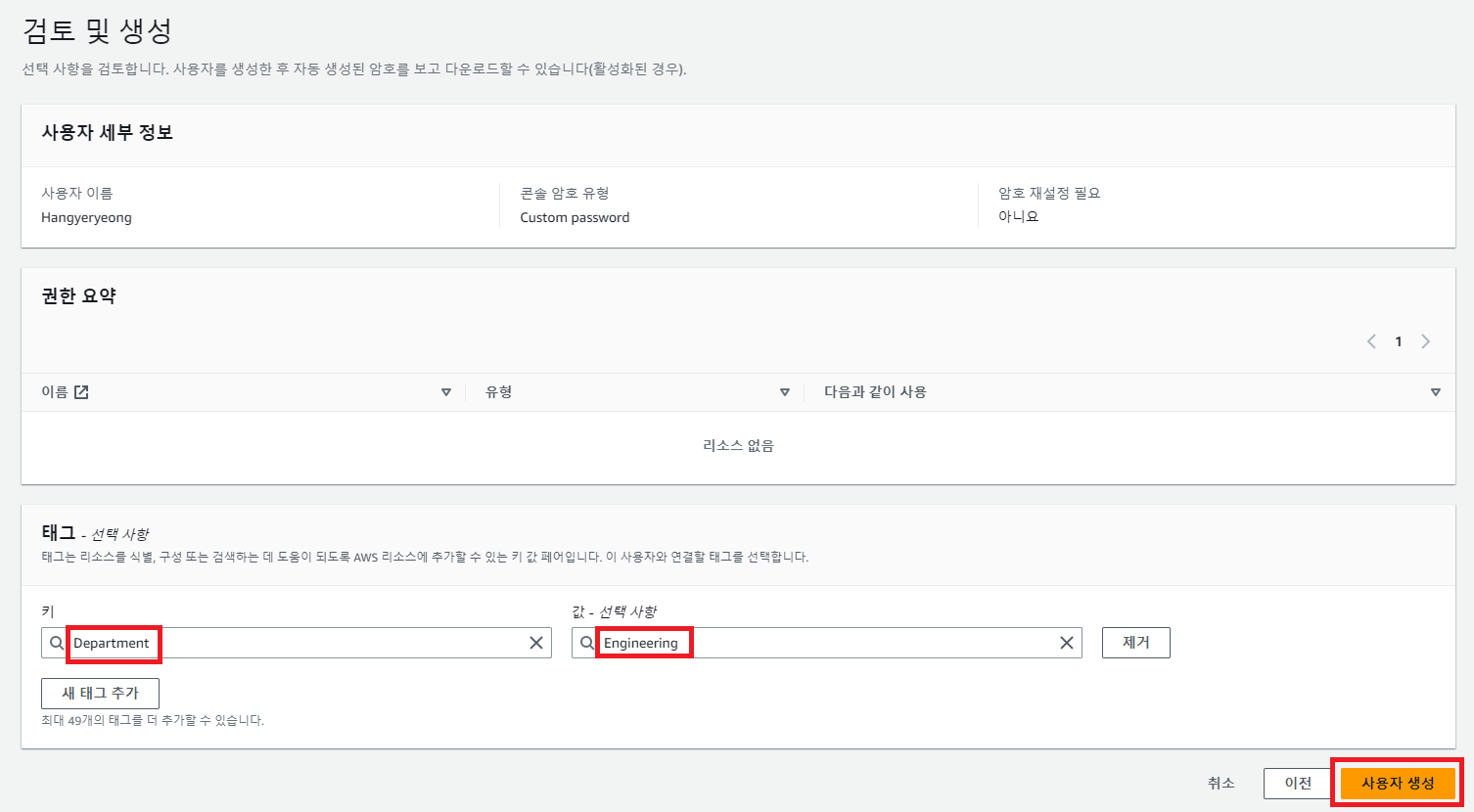

- 태그 : 사용자를 더 구별하기 쉽게 도와주는 것.

생성이 잘 되었다.

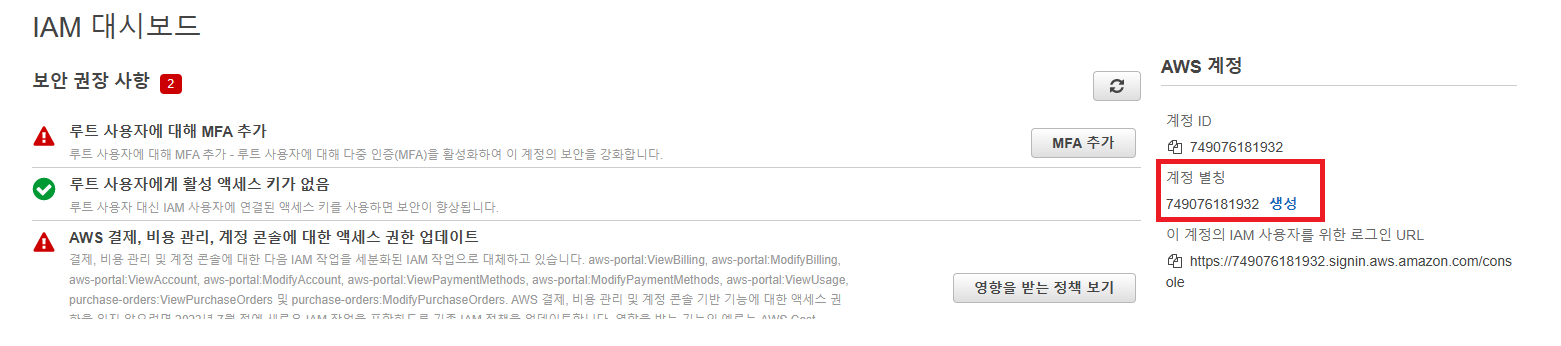

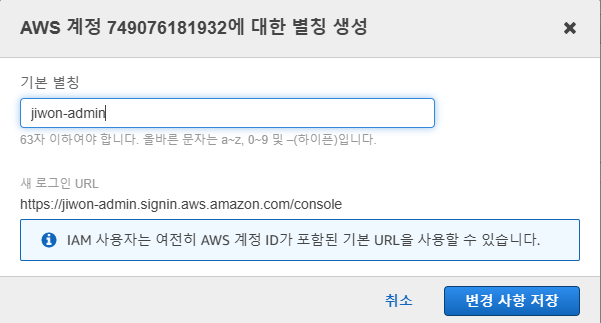

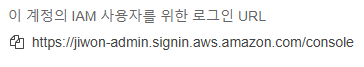

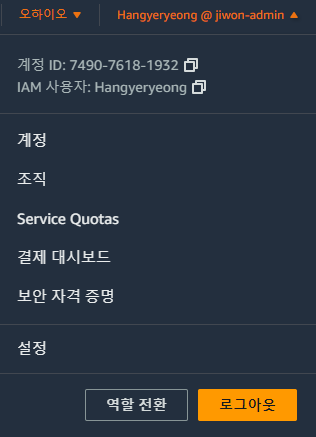

- 사용자 계정 ID 번호를 기억하기 어려운 경우

별칭을 줄 수 있다.

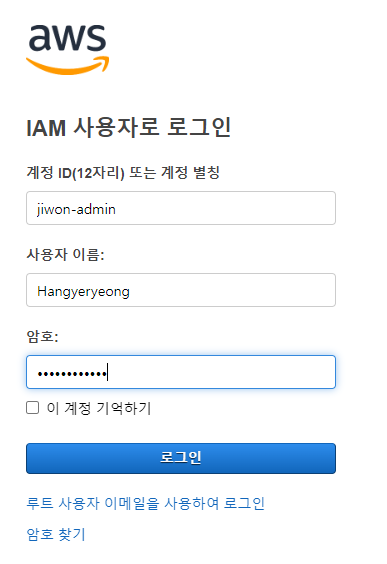

한계령 계정으로 접근이 잘 된 것을 확인할 수 있다.

IAM 정책

- 사용자에게만 연결이 가능한

인라인 정책, 원하는 사용자에게 적용 가능함

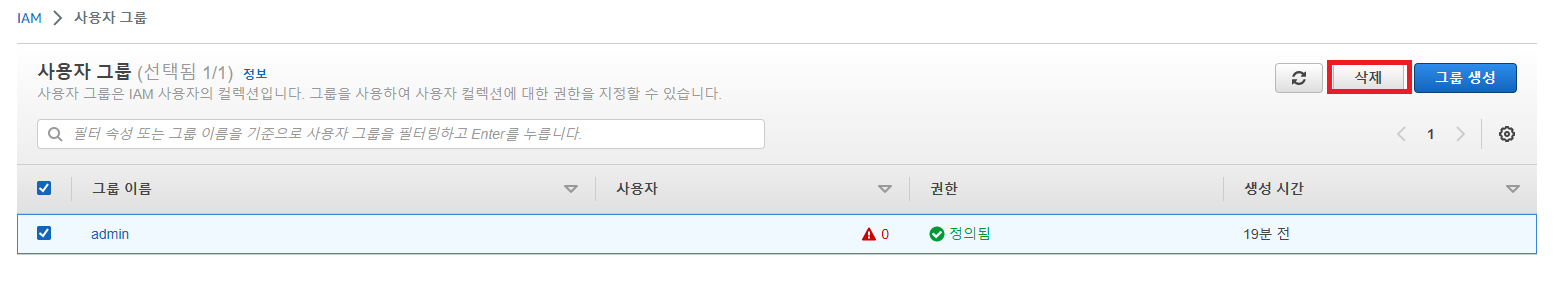

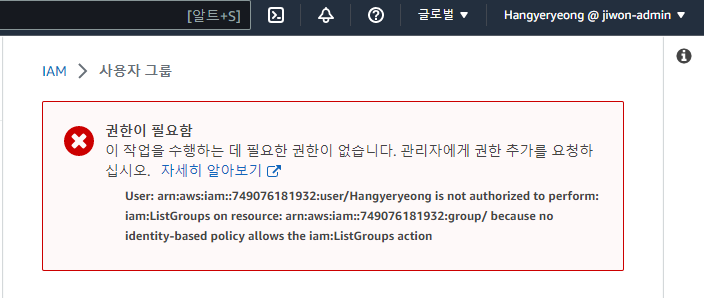

User를 삭제하게 되면

삭제된 계정에서 바로 권한을 잃게 되는 것을 확인할 수 있다.

권한 주는 2가지 방법

방법 01. 권한을 부여하고 나서 새로 생성했거나 기존의 정책을 이용

방법 02. 인라인 정책을 추가해 권한을 사용자에게 적용할 수 있음

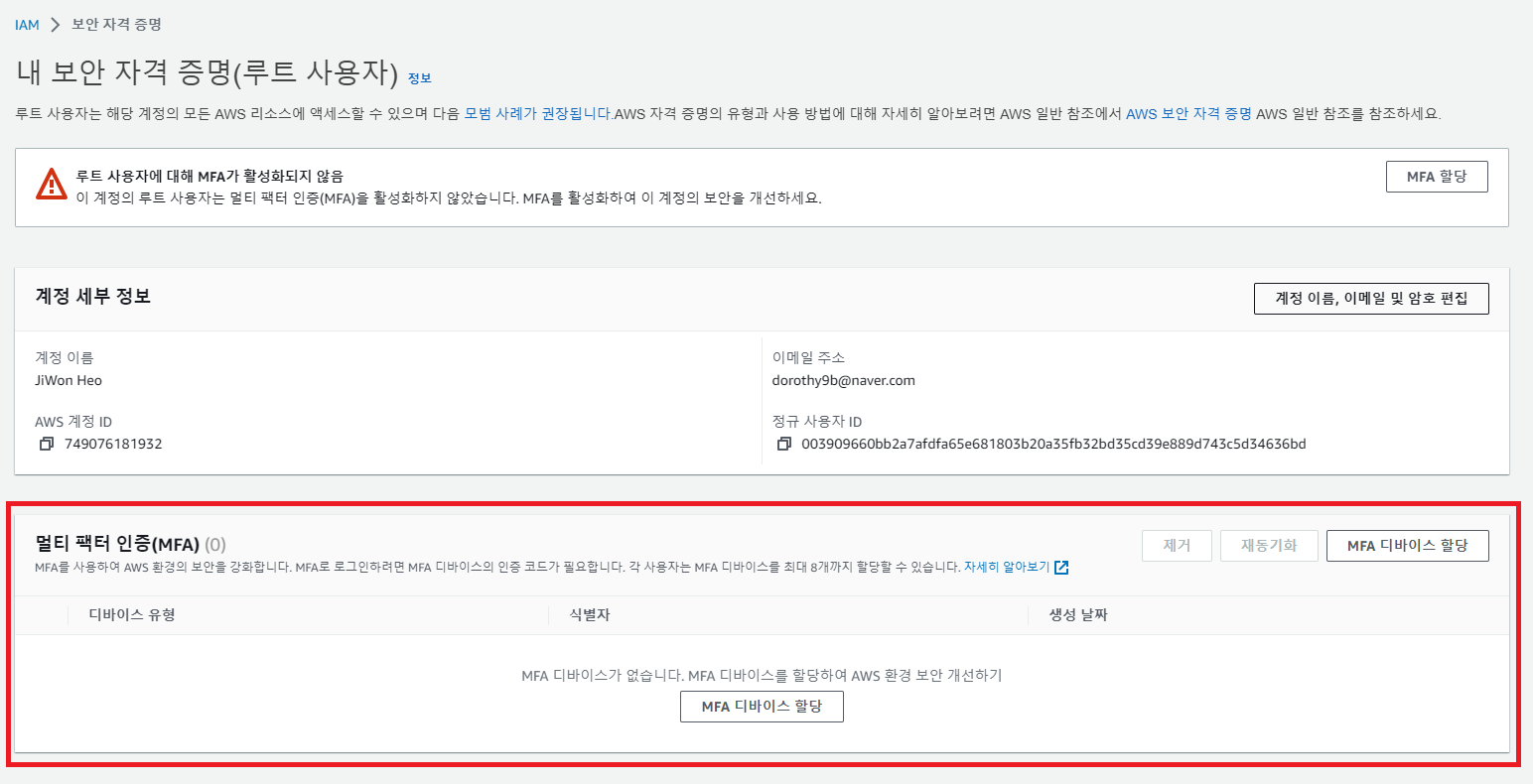

IAM MFA 개요

- 방어 매커니즘

- 비밀번호 정책의 정의

- 다요소 인증 : MFA(Multi Factor Authentication)

- 비밀번호 정책의 정의

- MFA = 비밀번호 + 보안장치

- MFA 장점 : 물리적 장치가 추가로 필요함 -> 해킹당할 가능성이 적음.

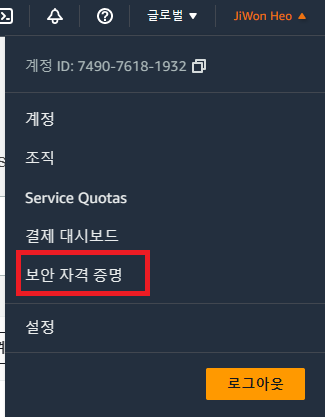

IAM MFA 설정 방법

AWS 액세스 키, CLI 및 SDK

- AWS에 액세스 하는 방법

- AWS 콘솔

- CLI

- SDK (AWS 소프트웨어 개발자 키트)

- AWS 콘솔

- Access Key : 공유하면 절대 안됨.

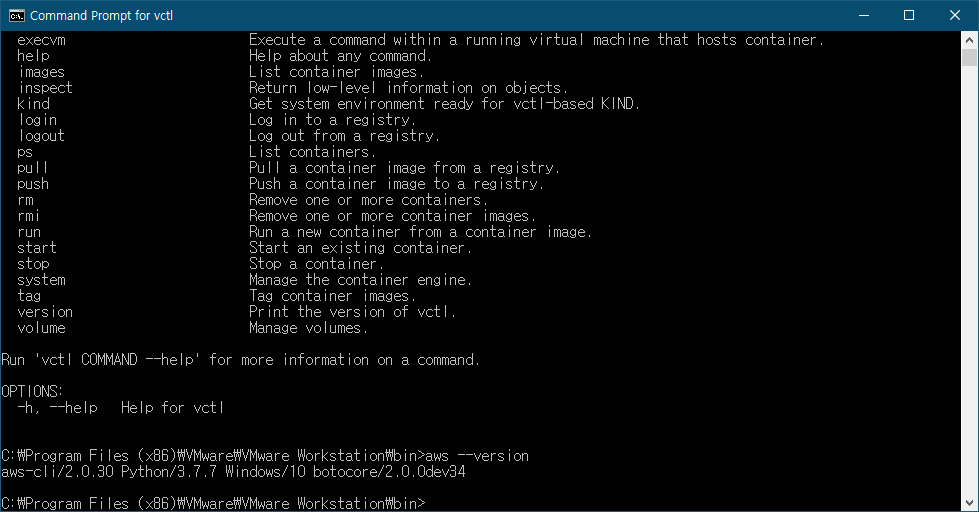

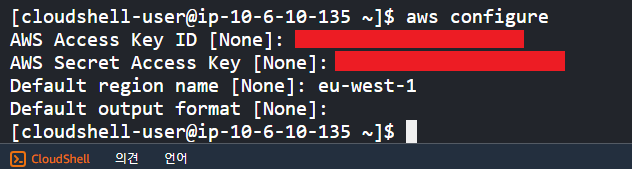

AWS CLI 설정

aws --version

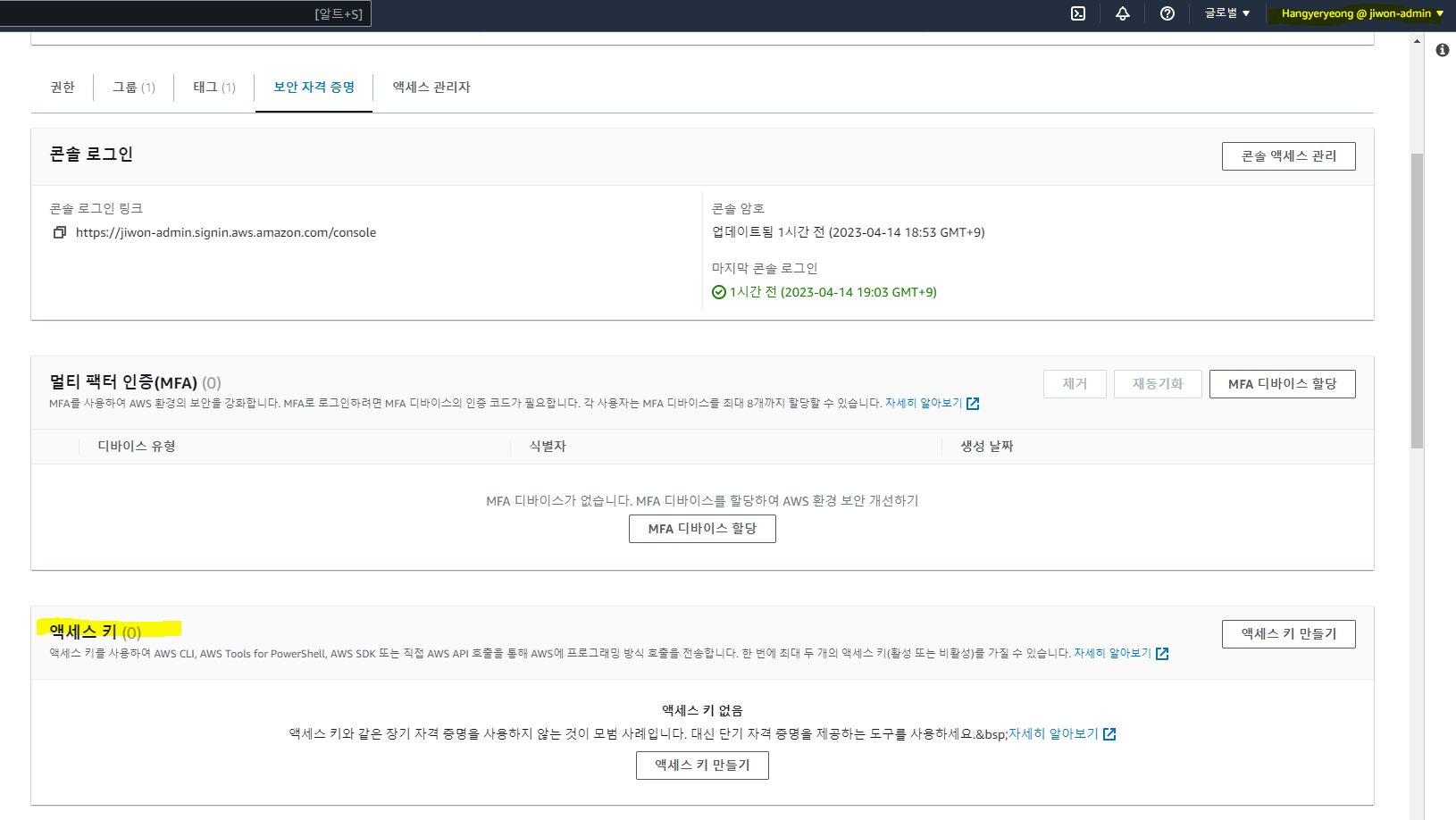

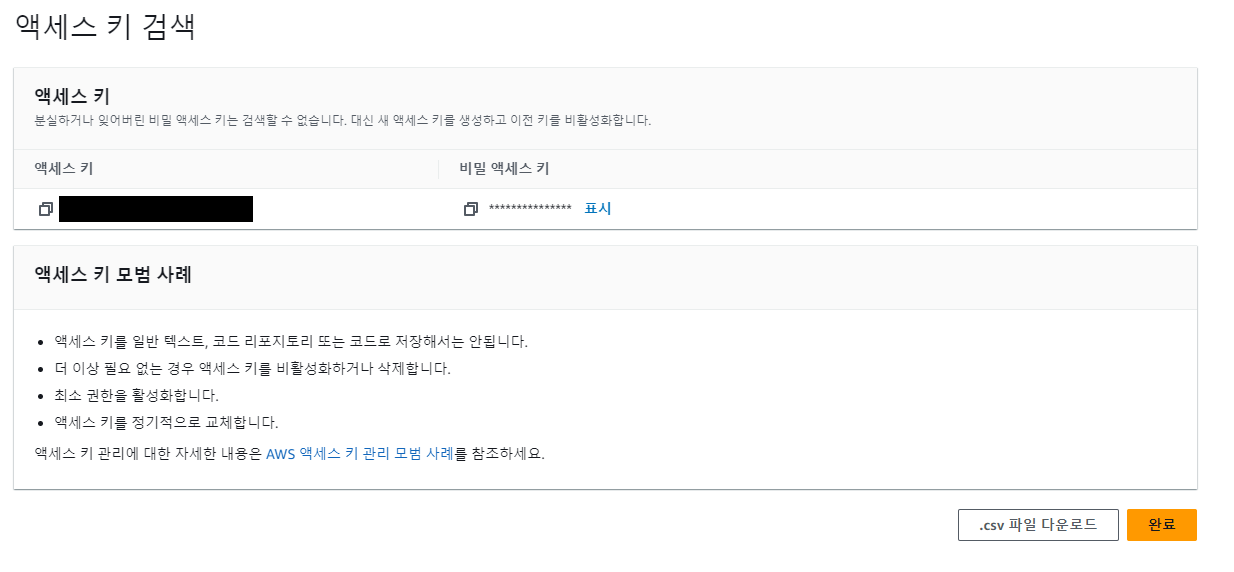

액세스 키 생성

aws configure

ID : ~

Secret Access Key : ~

Default region name [None] <- 기본 리전 : 가장 가까운 리전

Default output format [None]

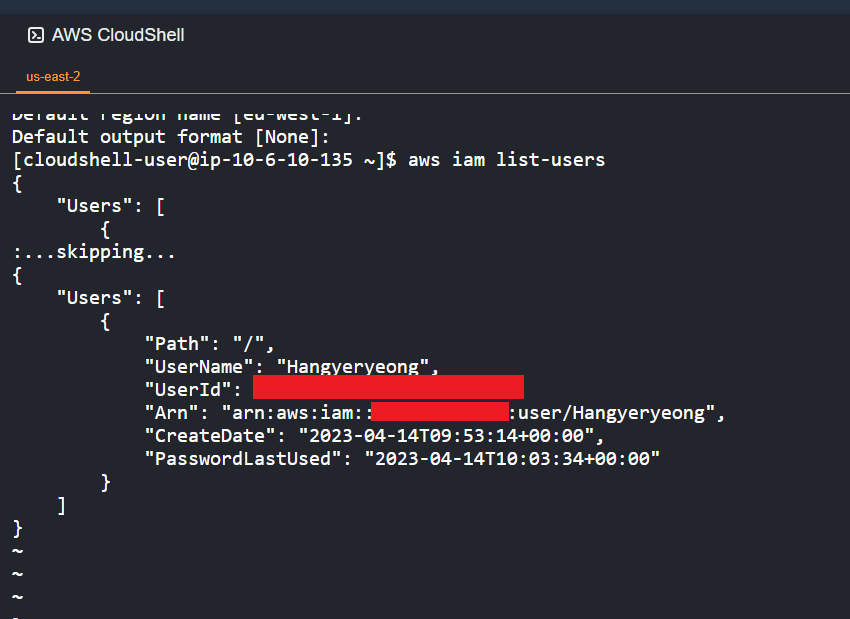

aws iam list-users

내 계정의 모든 사용자를 목록으로 보여줌.

- AWS에는 관리 콘솔을 통해 액세스하거나 액세스 키를 구성한 후 CLI를 통해 들어갈 수도 있다.

CloudShell: Region 가용성

- 모든 지역에서 가능한 것이 아님

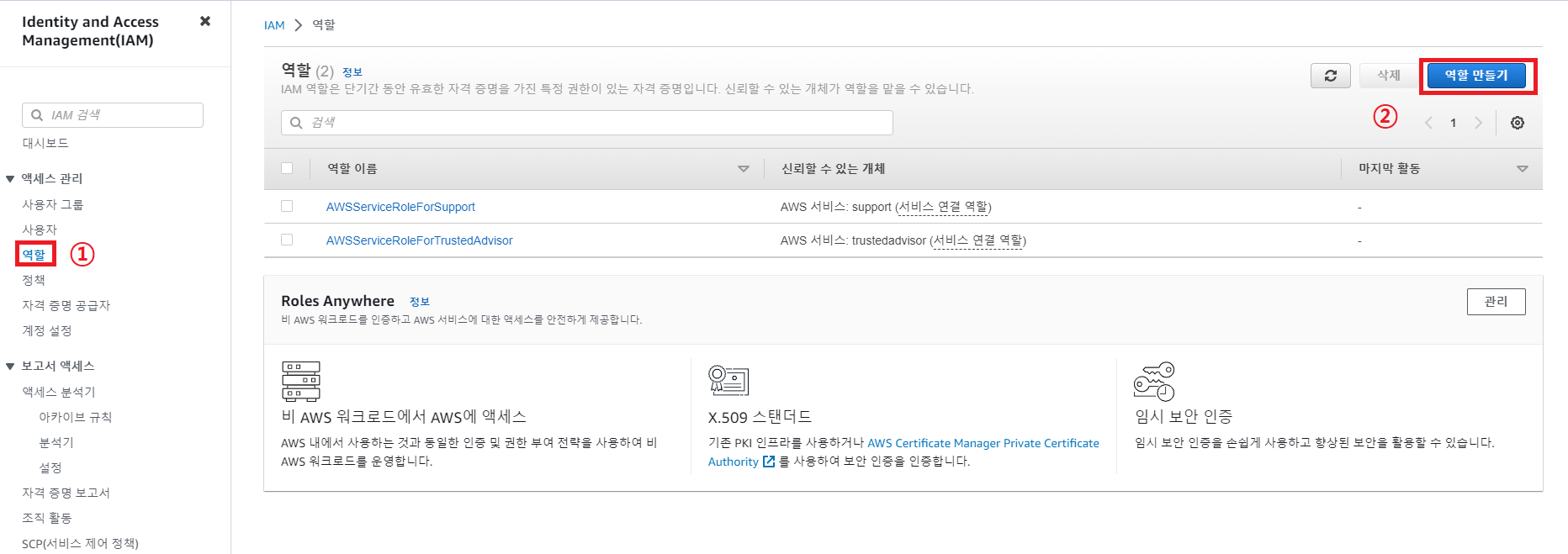

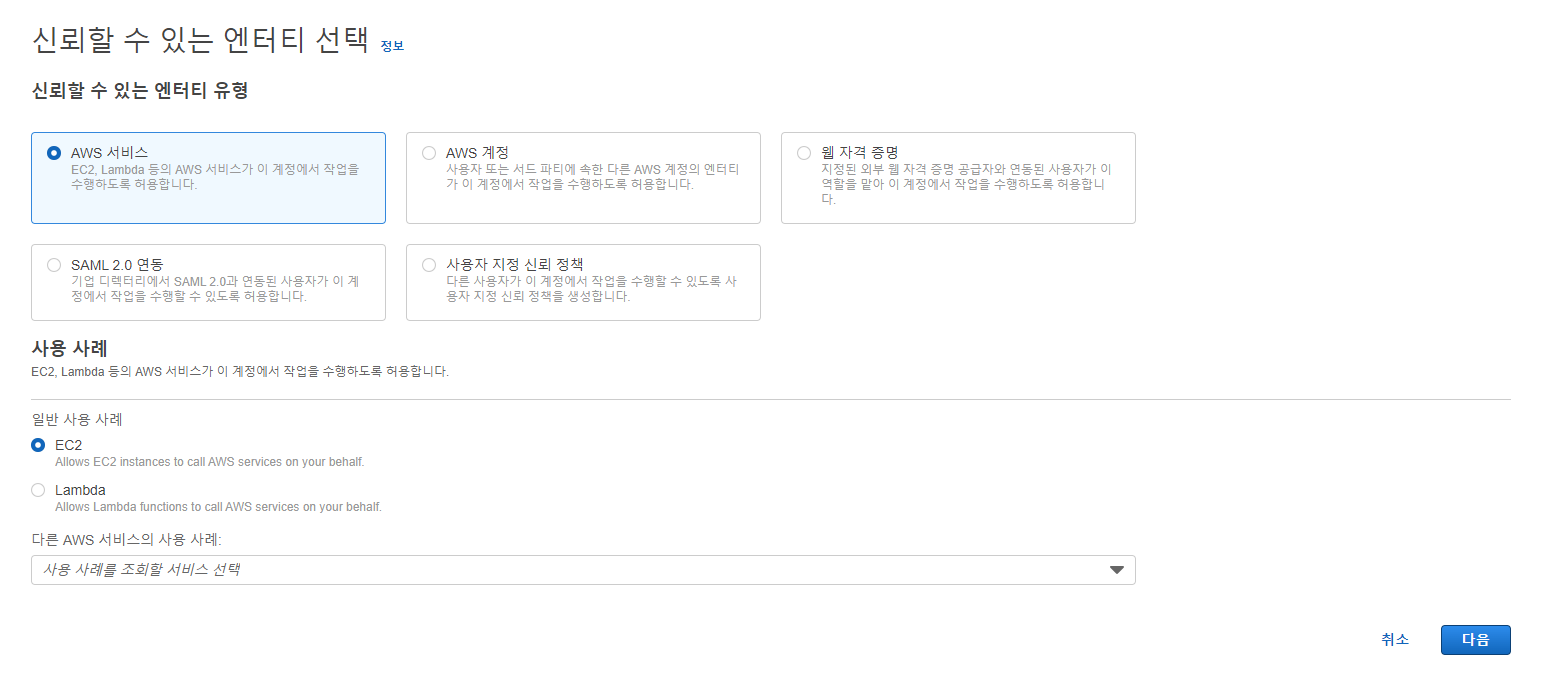

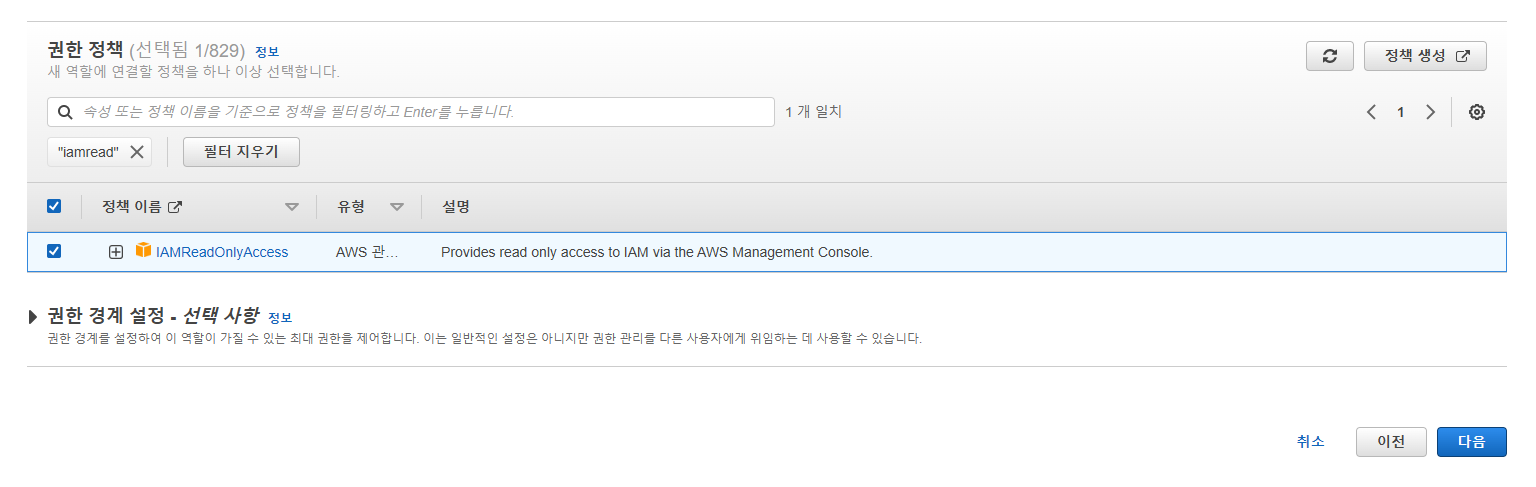

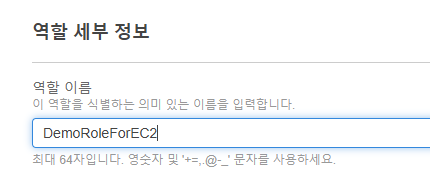

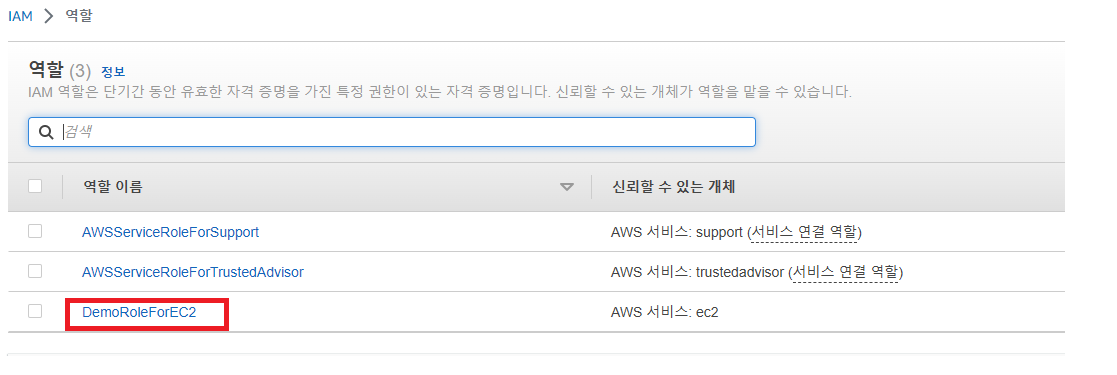

AWS 서비스에 대한 IAM Role

- IAM Role : 사용자와 같지만 AWS 서비스에 의해 사용되도록 만들어짐

IAM Role

생성

IAM 보안 도구

- IAM Credentials Report (account-level)

- IAM Access Advisor (user-level)

자격 증명 보고서

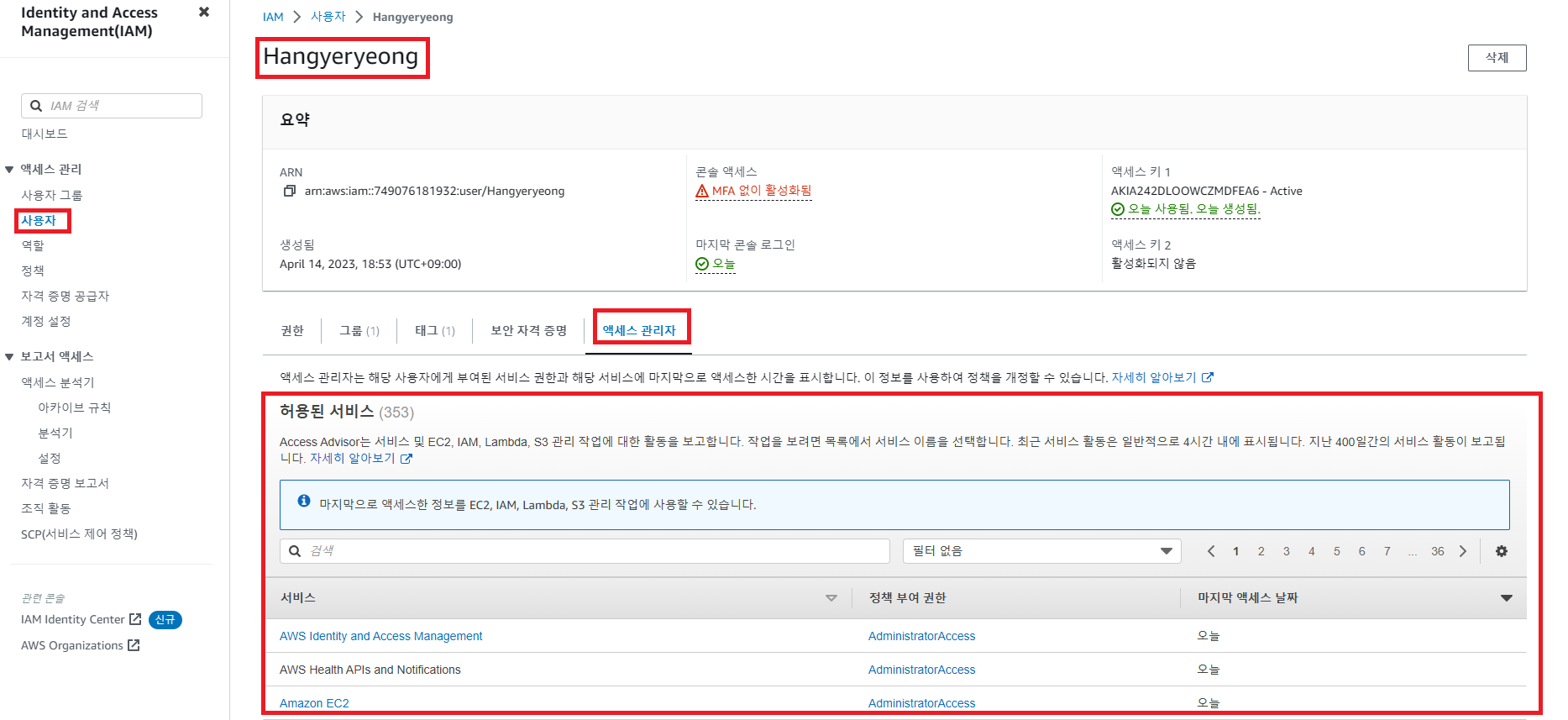

IAM 액세스 관리자

IAM 모범 사례

- Root 계정은 웬만하면 사용하지 말자

- MFA를 사용하면 더 안전하게 사용할 수 있다.

- CLI or SDK를 사용하려면 Access Key를 무조건 만들어야 한다. 액세스 키는 비밀번호와 같다.

- 계정의 권한을 감사할 때는 IAM 자격증명 보고서와 IAM 액세스 관리자가 있다.

- 절대로 IAM 사용자와 Access Key를 공유하지 말자.

IAM 요약

- 모범사례는 사용자를 그룹에 두는 것임.

- 어떤 권한을 주려할 때 IAM Role을 만들어야 함.