Syslog, AAA서버, Port Security

Syslog

Syslogis an excellent toll for system monitoring and is almost always included in your distrubution.- UDP port

514 0이 가장긴급하고, 7이 가장 덜 위험하다.

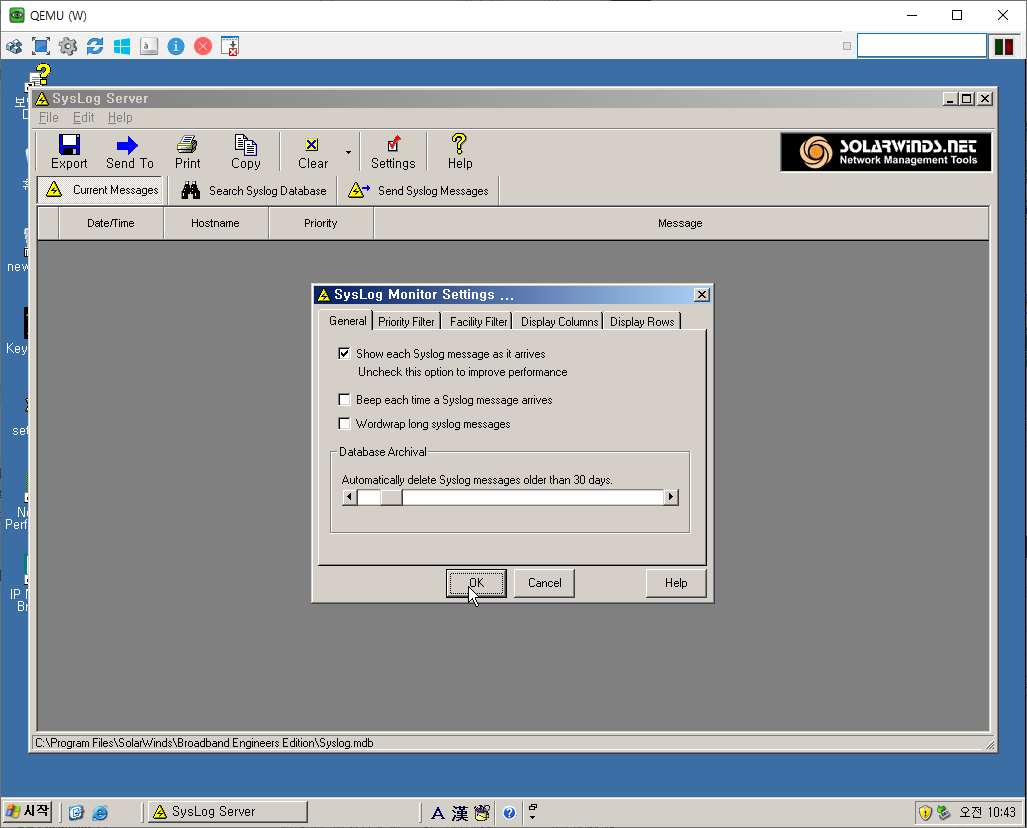

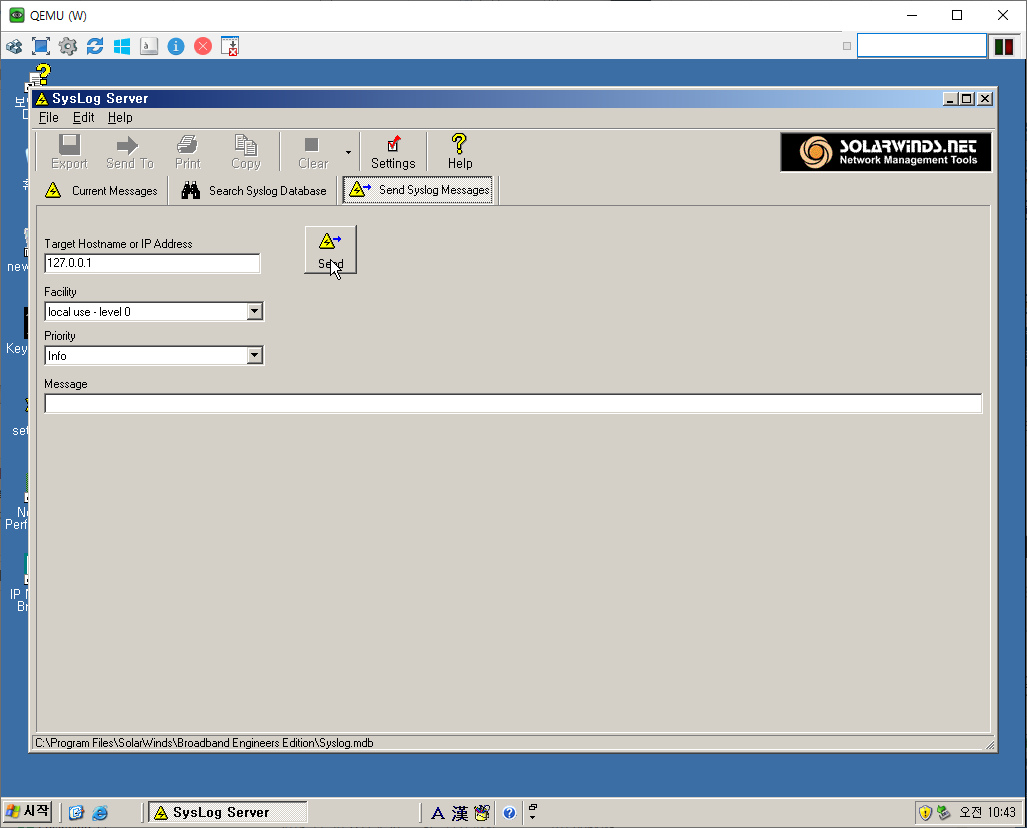

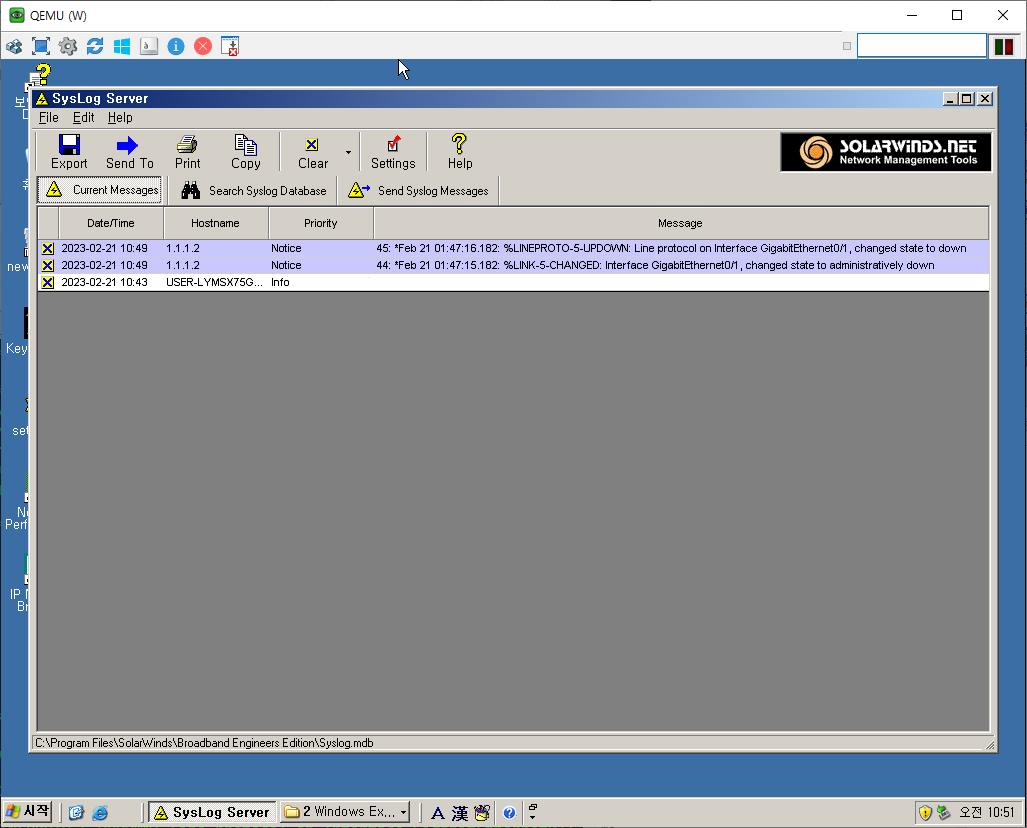

메시지를 보내보자.

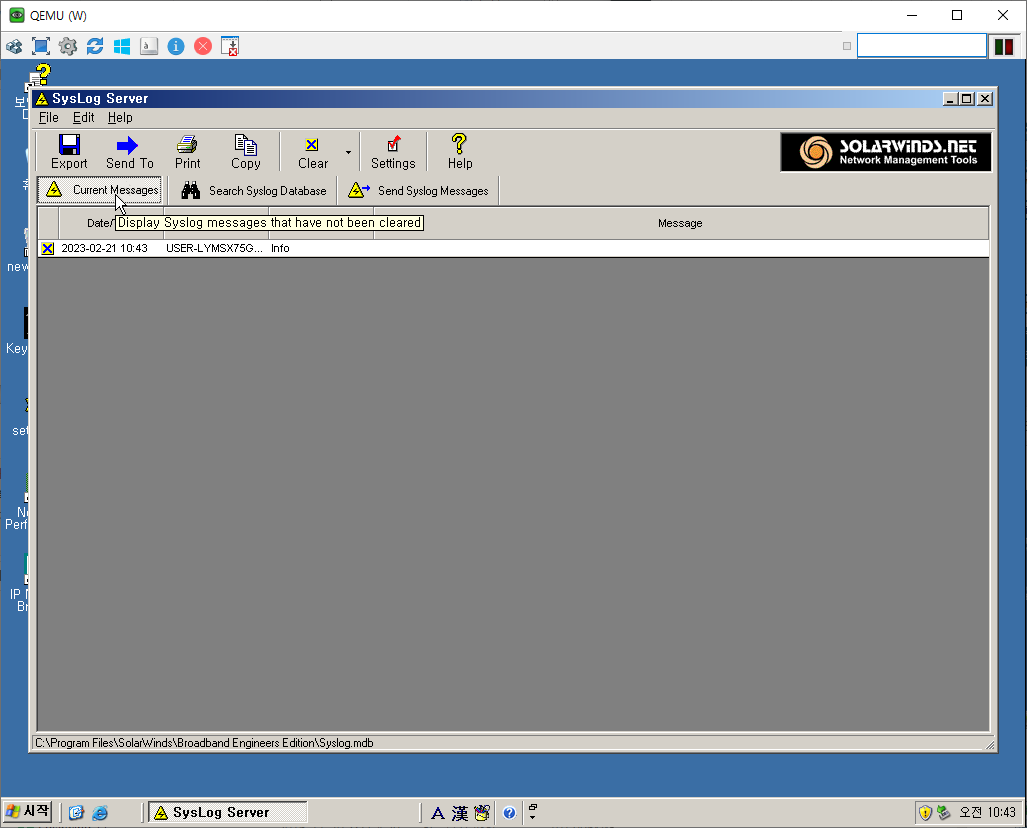

메시지가 오는 것을 확인할 수 있다.

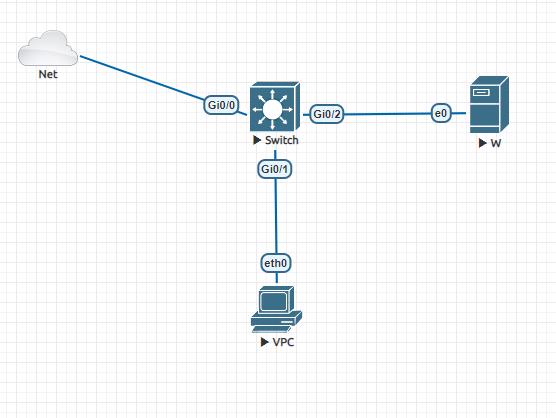

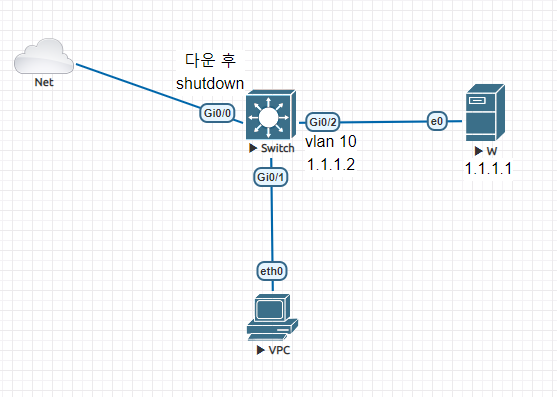

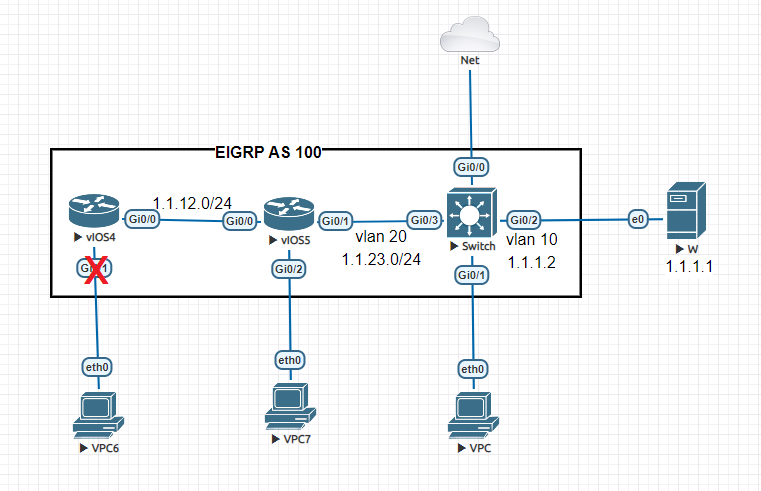

Ex. Syslog

구성 명령어

Switch)

logging 1.1.1.1

logging trap 7 <- 0에서 7까지

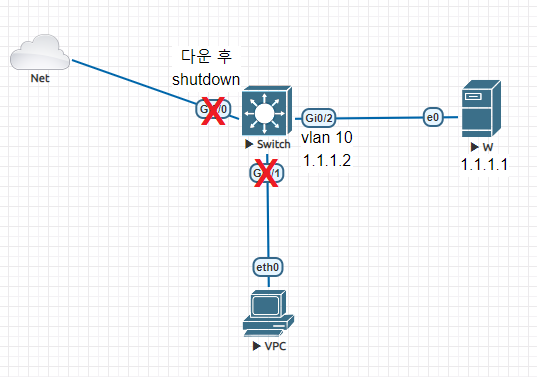

Ex. 01

결과

PC에서 down 됐다는 것을 확인할 수 있다.

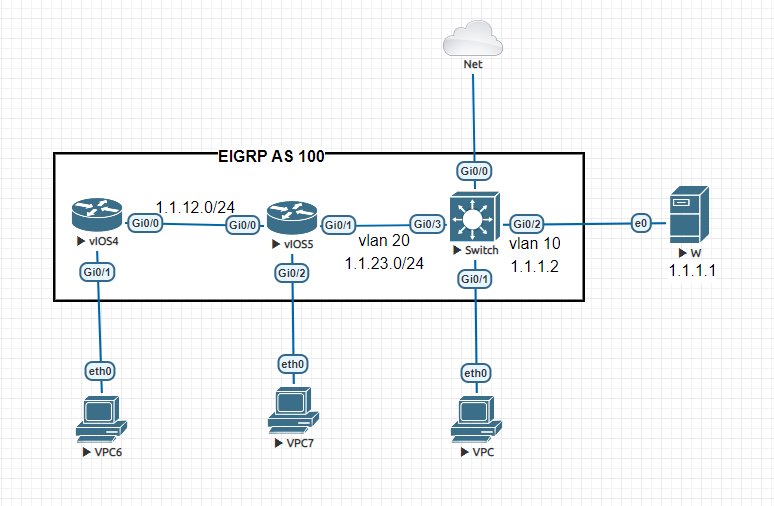

Ex. 02

방법

Switch)

logging 1.1.1.1

logging trap 7

vIOS4)

logging 1.1.1.1

logging trap 7

Ex. 03

결과

down 되는 것을 확인할 수 있다.

AAA 서버

- Authentication(인증), Authorization(권한부여), Accounting(계정관리) 서버

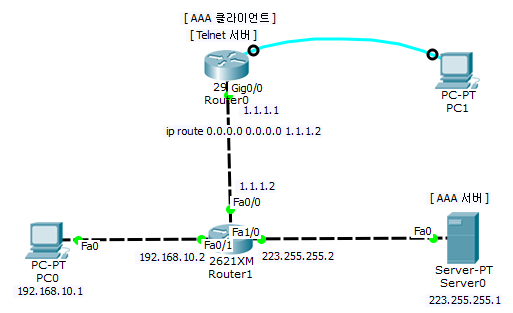

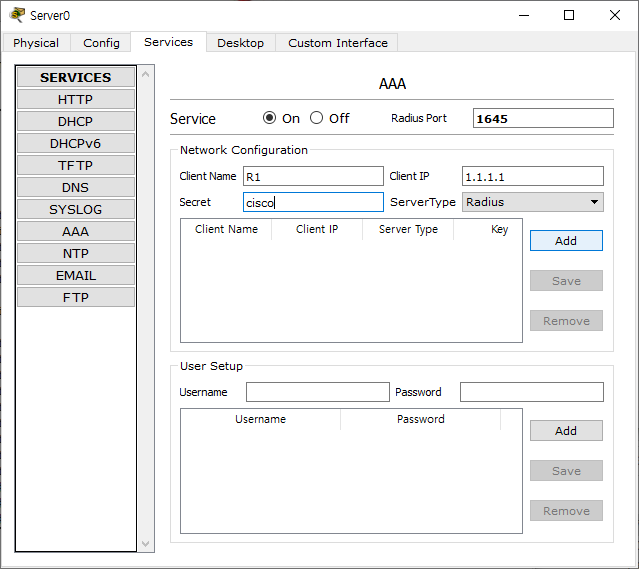

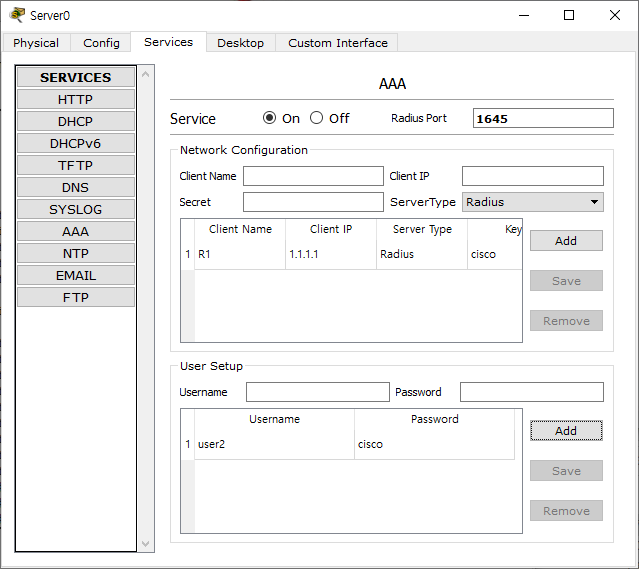

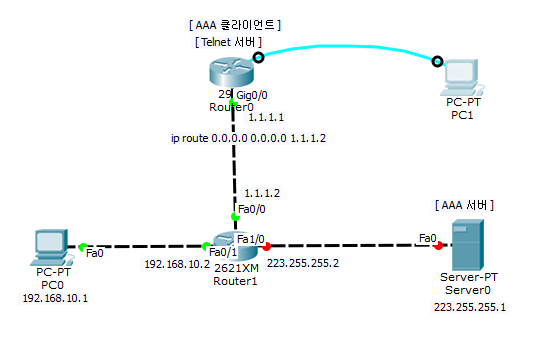

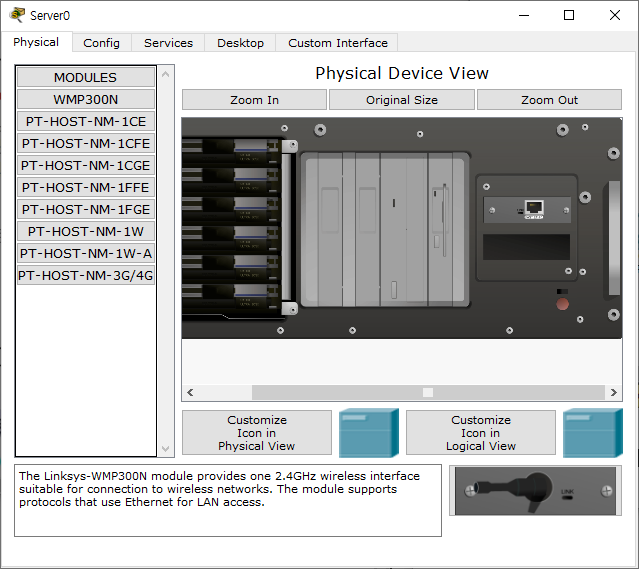

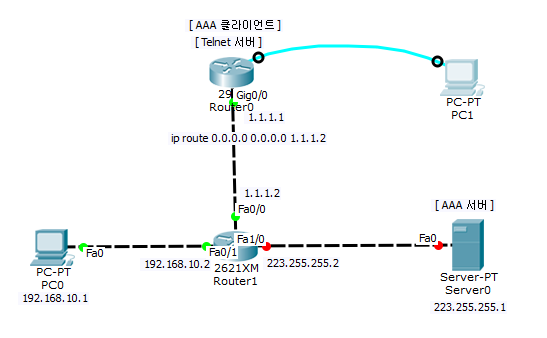

Ex. AAA 서버

AAA 서버 설정

ADD

명령어 01

Router0)

hostname R1

username user1 password cisco

aaa new-model

aaa authentication login default group radius local

radius-server host 223.255.255.1

radius-server key cisco

line console 0

login authentication default

line vty 0 4

login authentication default

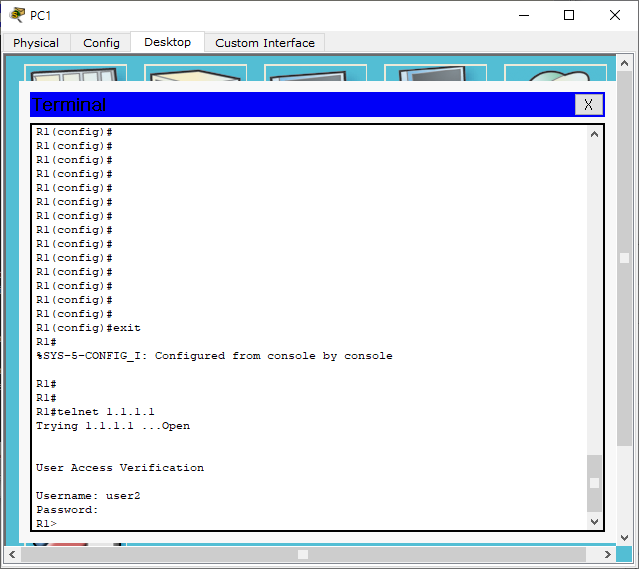

01 결과

PC) console 접속

- user2/cisco 로그인 되는지 확인하기.

- AAA 실패 시 user1/cisco 로그인 가능해야 함.

user2/cisco로 로그인이 가능하다.

AAA 서버가 꺼졌을 경우,

user1로 접근이 가능함.

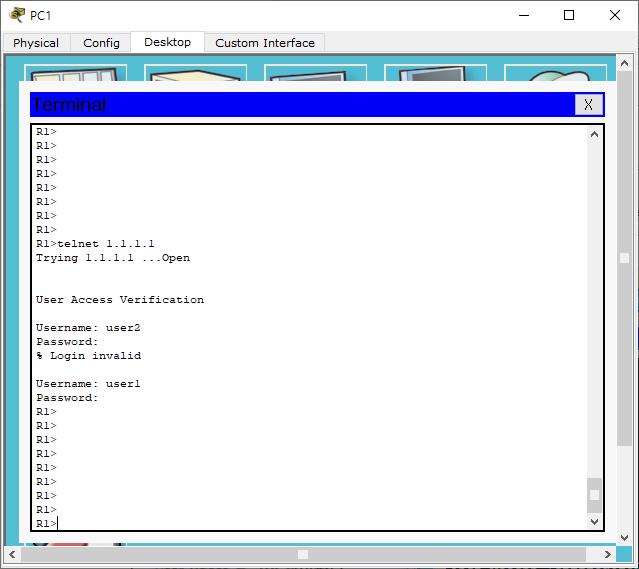

02 결과

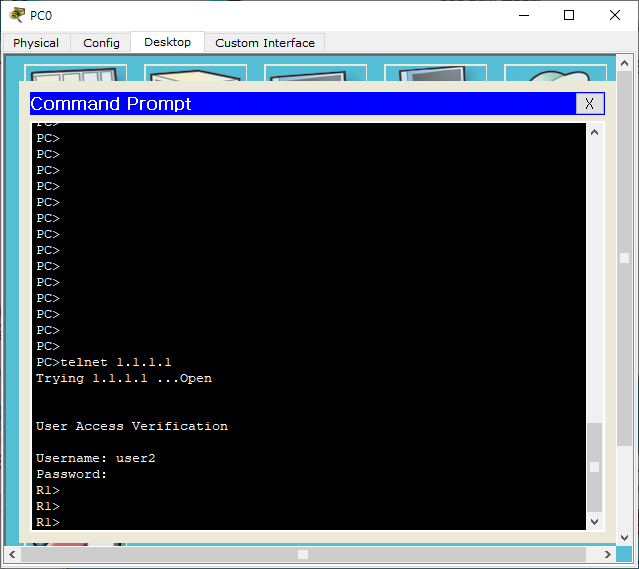

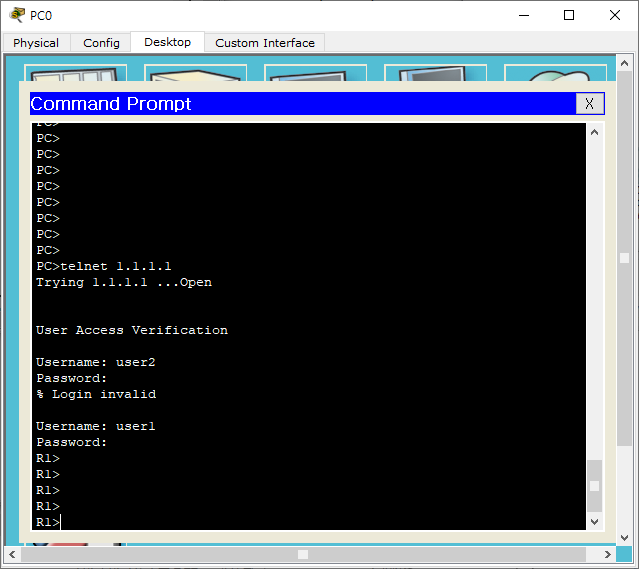

PC) Telnet 접속

- user2/cisco 로그인 되는지 확인하기.

- AAA 실패 시 user1/cisco 로그인 가능해야 함.

user2/cisco로 로그인이 가능함.

AAA 서버가 꺼졌을 경우,

user1로 접근이 된다.

Port Security

- 동적 보안, 정적 보안, sticky 보안

동적 보안 명령어

- SecureDynamic Type

int fa0/1

switchport mode access

switchport port-security <- 활성화 ON

switchport port-security maximum 2

switchport port-security violation (shutdown / protect / restrict)

# show port-security address

# copy run star

-> 순서 O

정적 보안 명령어

- SecureConfigured Type

int fa0/1

switchport mode access

switchport port-security

switchport port-security mac-address 0000.0000.0001

switchport port-security maximum 2

switchport port-security violation (shutdown / protect / restrict)

# show port-security address

# copy run star

-> 순서 X

sticky 보안 명령어

- SecureSticky Type

int fa0/1

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security maximum 2

switchport port-security violation (shutdown / protect / restrict)

-> 순서 O - > 순서 X

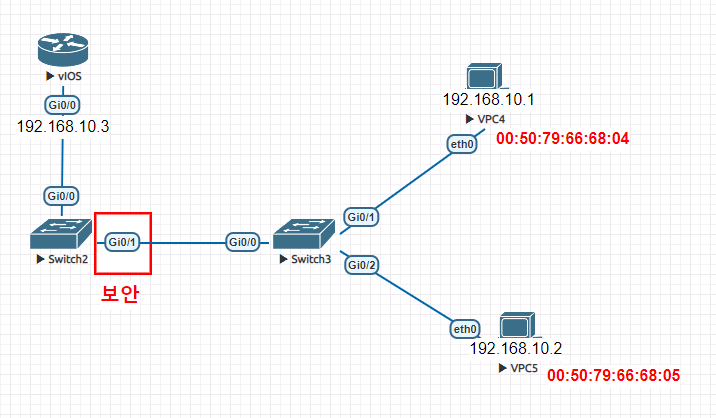

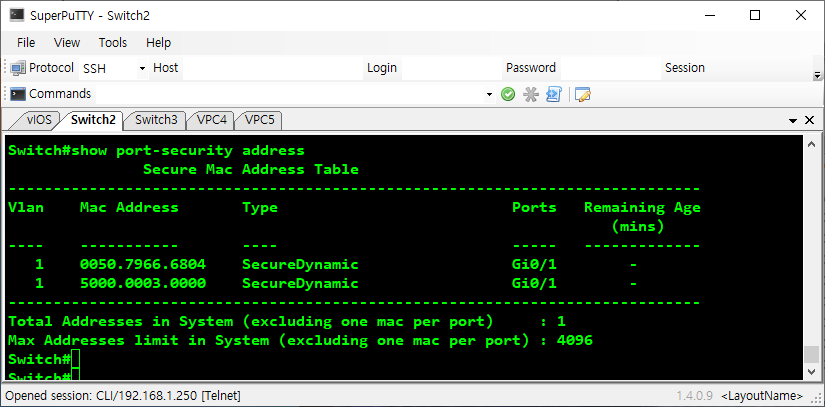

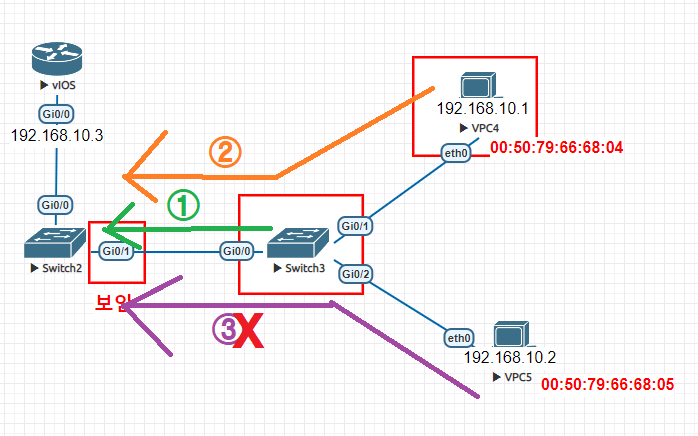

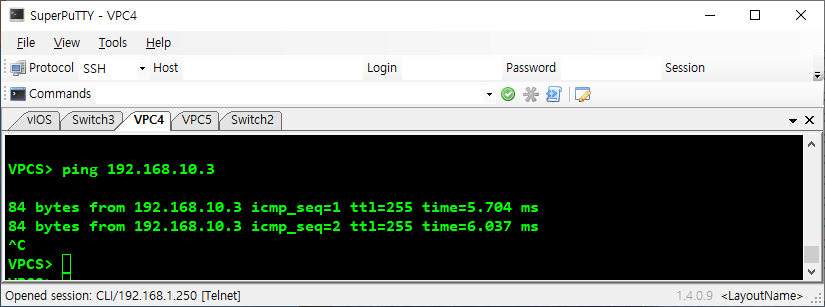

Ex. 동적 보안 01

방법

Switch 2)

interface g0/1

switchport mode access

switchport port-security

switchport port-security maximum 2

switchport port-security violation protect

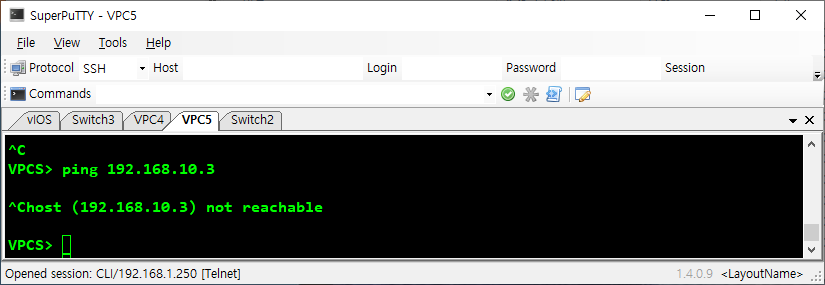

결과

먼저 10.1에서 ping을 보낸다.

-> 물리적으로 2개 충족함.

그럼 3번째 물리적인 것은 10.2는 ping이 되지 않는다.

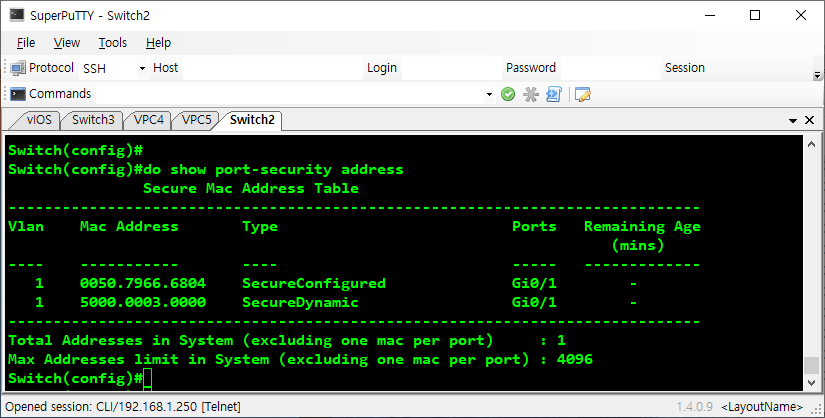

SecureDynamic으로 나타나는 것을 확인할 수 있다.

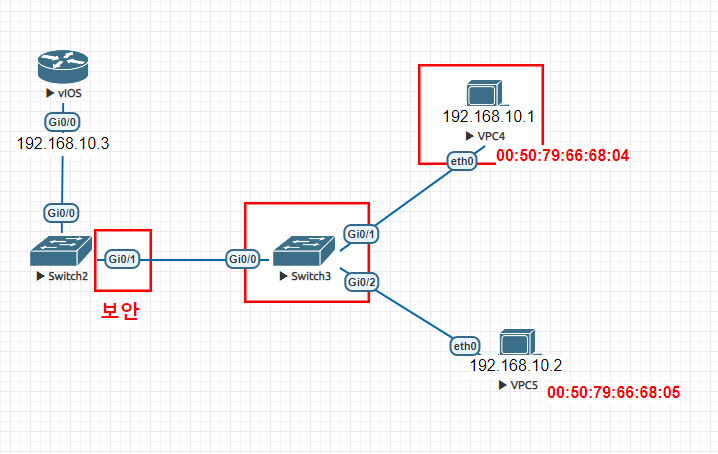

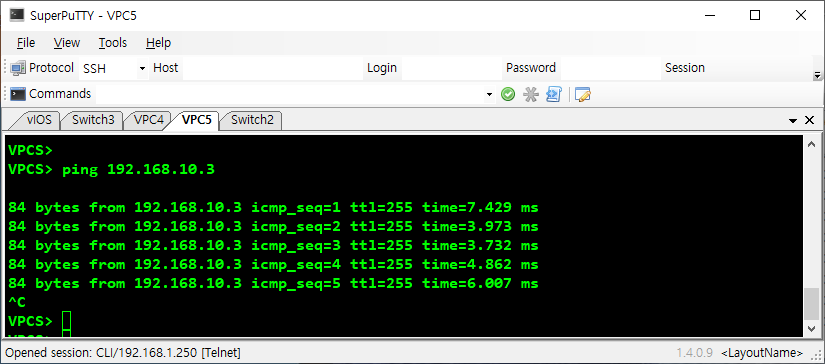

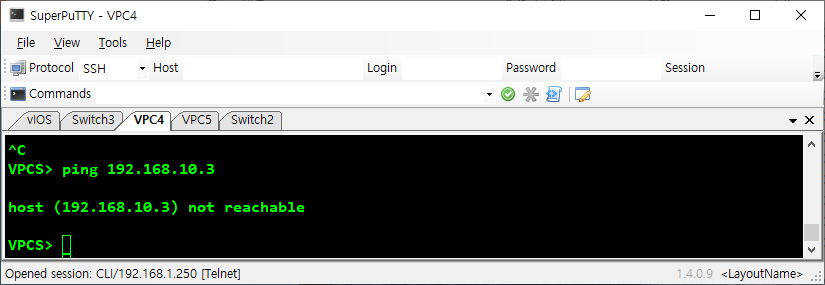

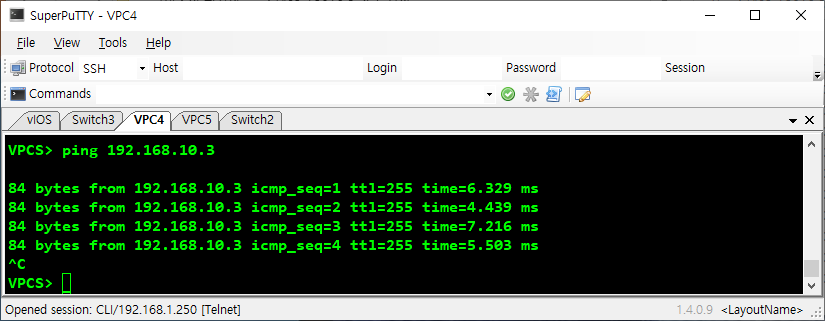

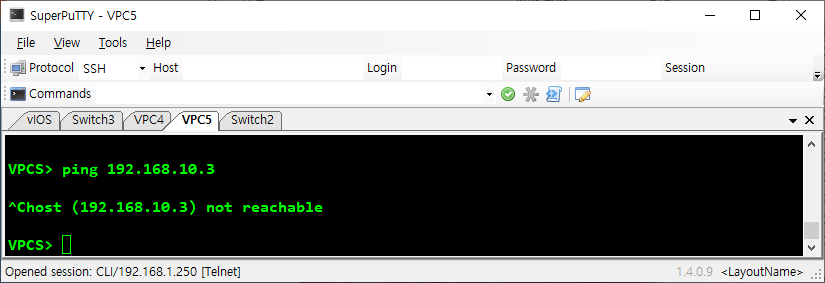

Ex. 동적 보안 02

Switch 2를 write하고 껐다가 켰을 경우,

10.2를 먼저 ping하고

10.1을 그 다음 ping하면 어떻게 되는지 살펴보자.

결과

10.2에서 ping이 가는 것을 확인할 수 있다.

10.1에서는 ping이 가지 않는다.

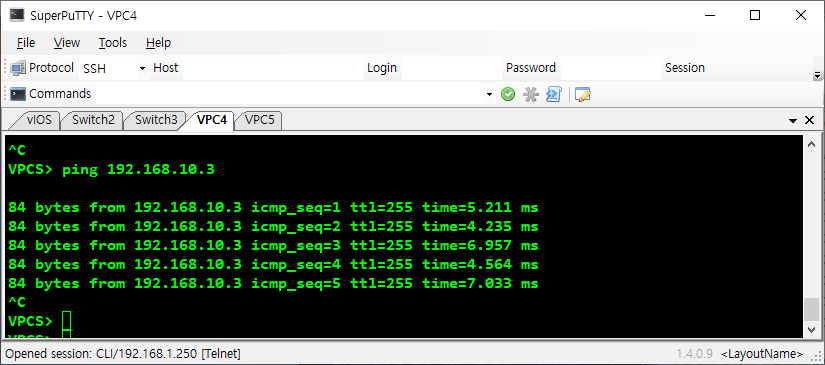

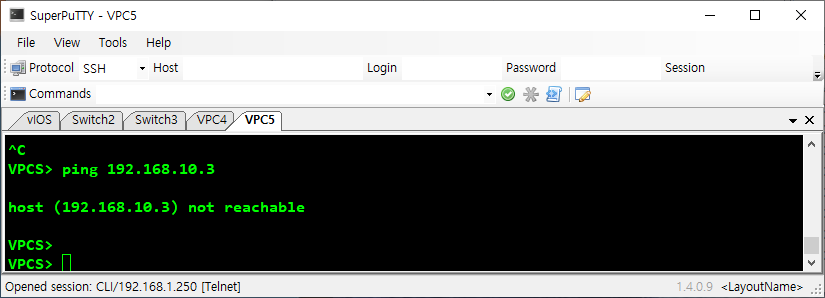

Ex. 정적 보안

- PC의 MAC주소가 NVRAM에 존재

Switch 2)

interface g0/1

switchport mode access

switchport port-security

switchport port-security maximum 2

switchport port-security mac-address [192.168.10.1의 MAC주소]

switchport port-security violation protect

결과

10.1에서는 ping을 먼저 보낸다.

그러면 10.2에서는 ping이 가지 않는다.

SecureConfigured로 뜨는 것을 확인할 수 있다.

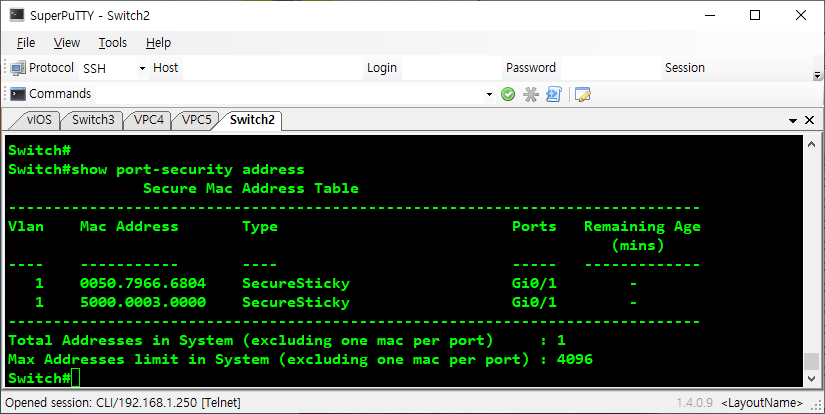

Ex. Sticky 보안

- PC의 MAC주소가 NVRAM에 존재

Switch 2)

interface g0/1

switchport mode access

switchport port-security

switchport port-security maximum 2

switchport port-security mac-address sticky

switchport port-security violation protect

결과

먼저 10.1에서 ping을 보내고

10.2는 역시 ping이 가지 않는다.

SecureSticky로 뜬 것을 확인할 수 있다.

참고

# clear mac address-table dynamic

# show mac address-table

# show port-security address