가상 인터페이스(Loopback)

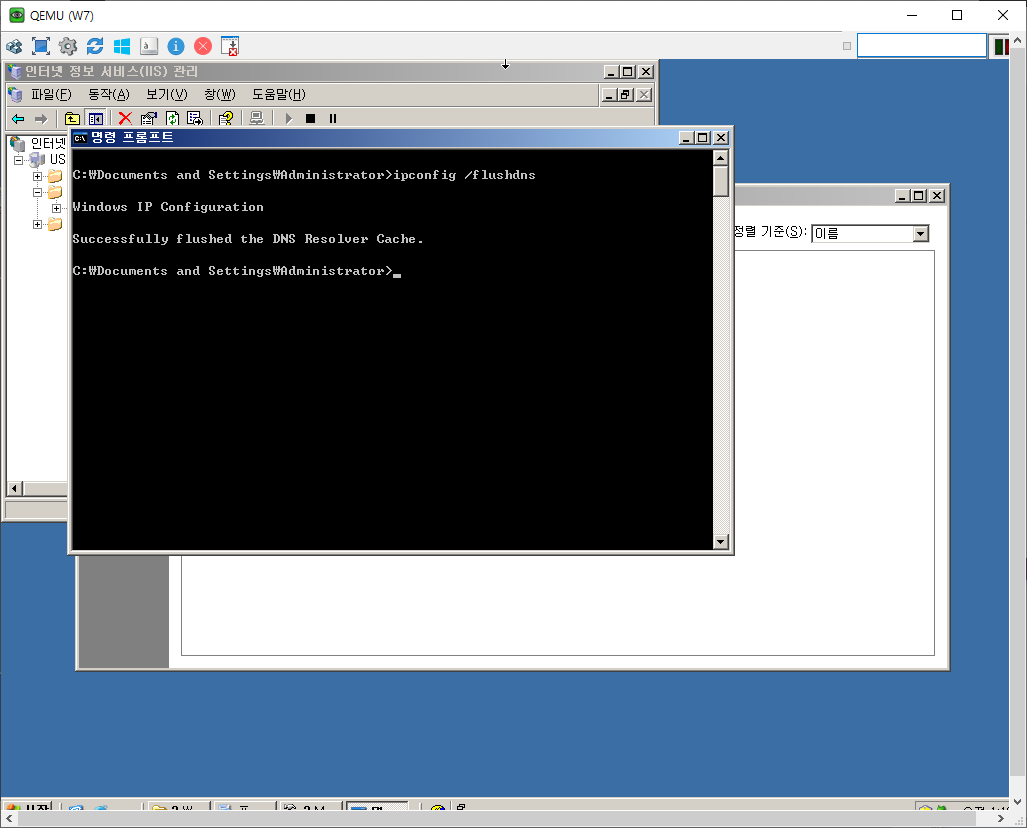

ipconfig /flushdns

윈도우에서 Cache 비울 때 쓰는 명령어.

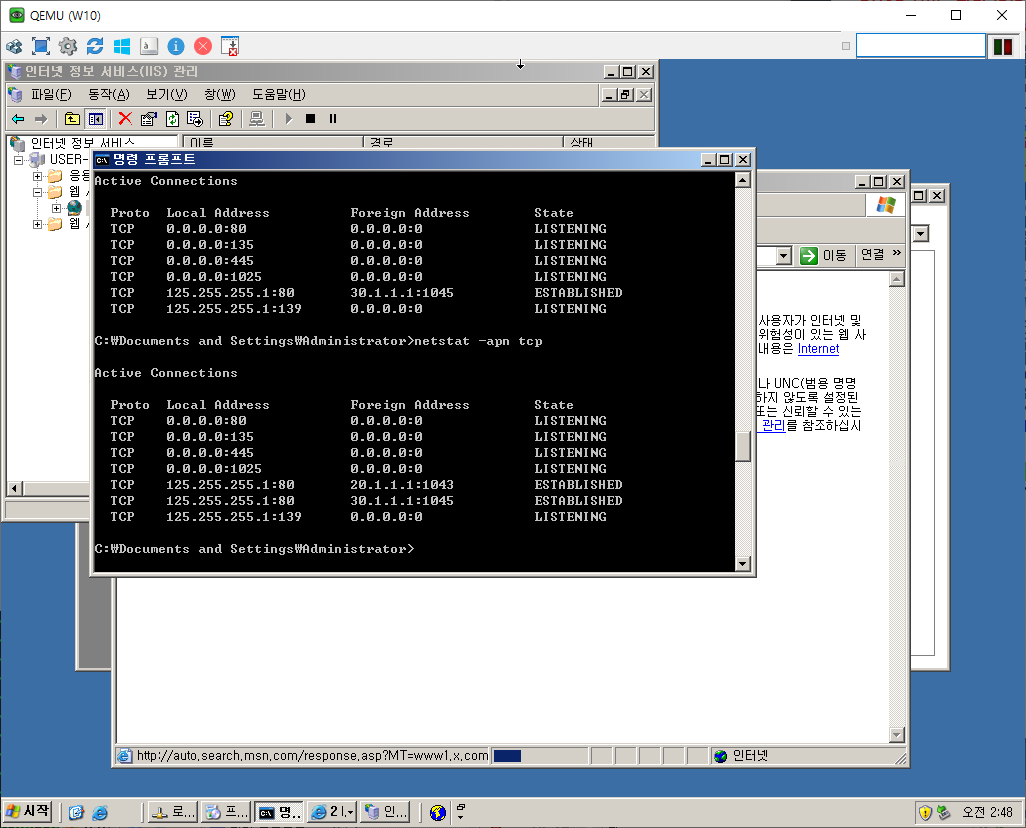

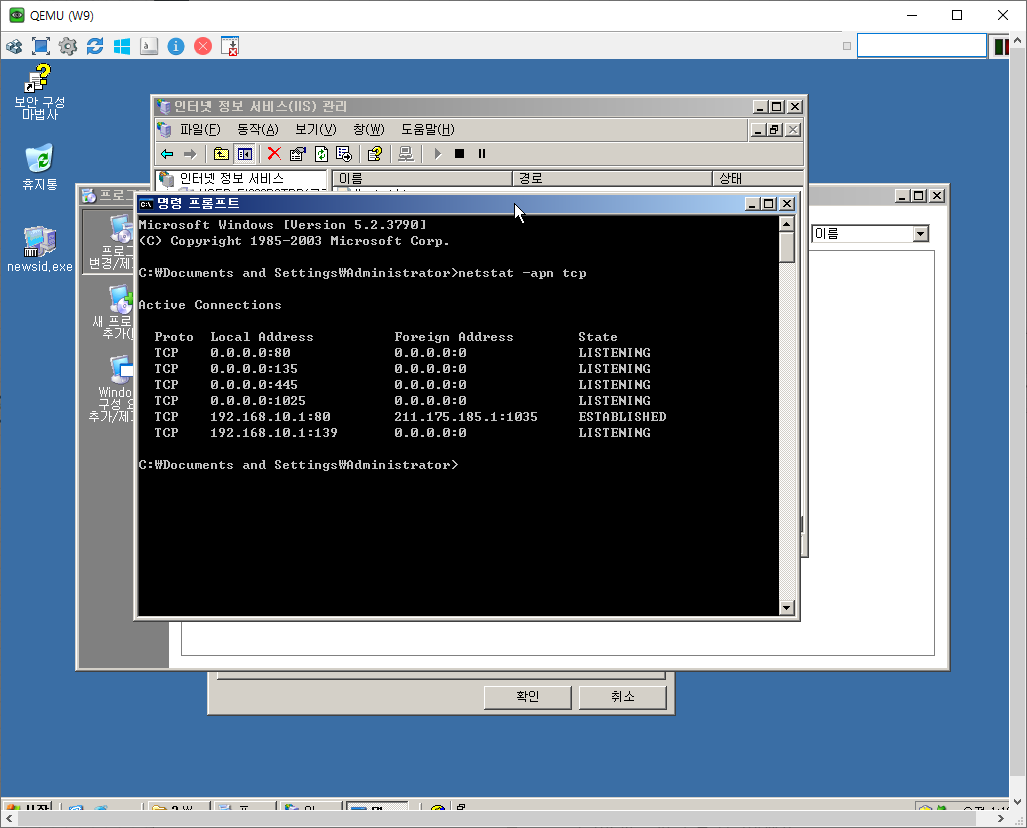

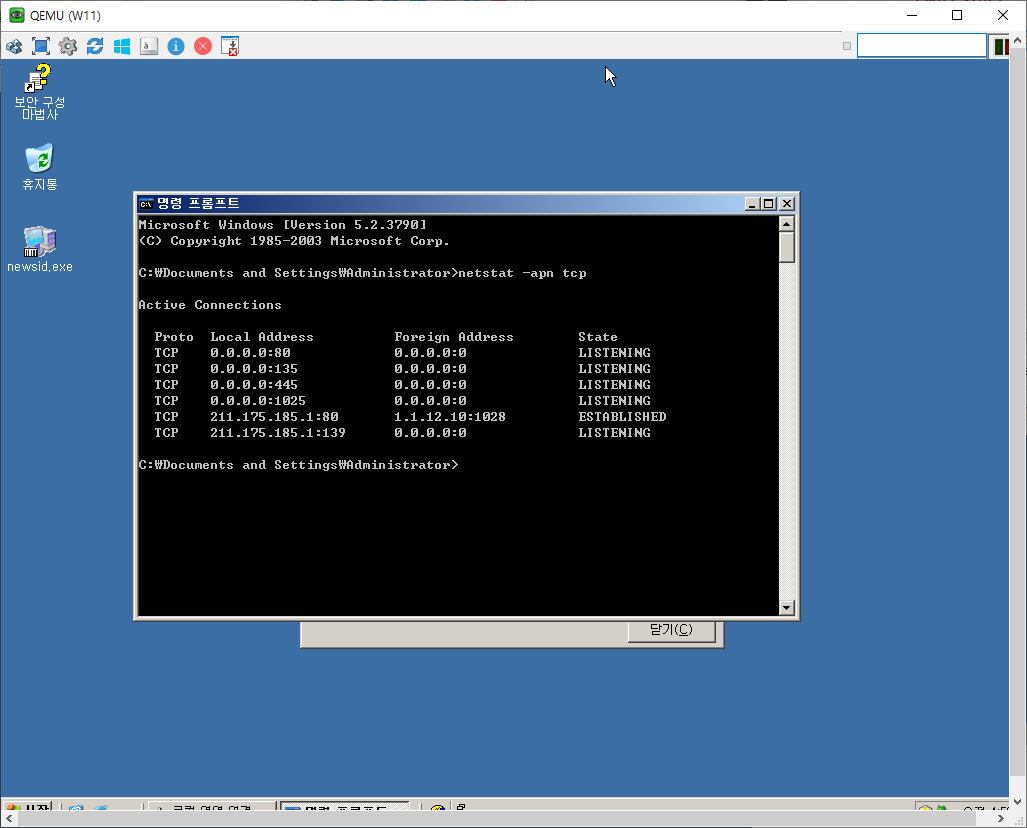

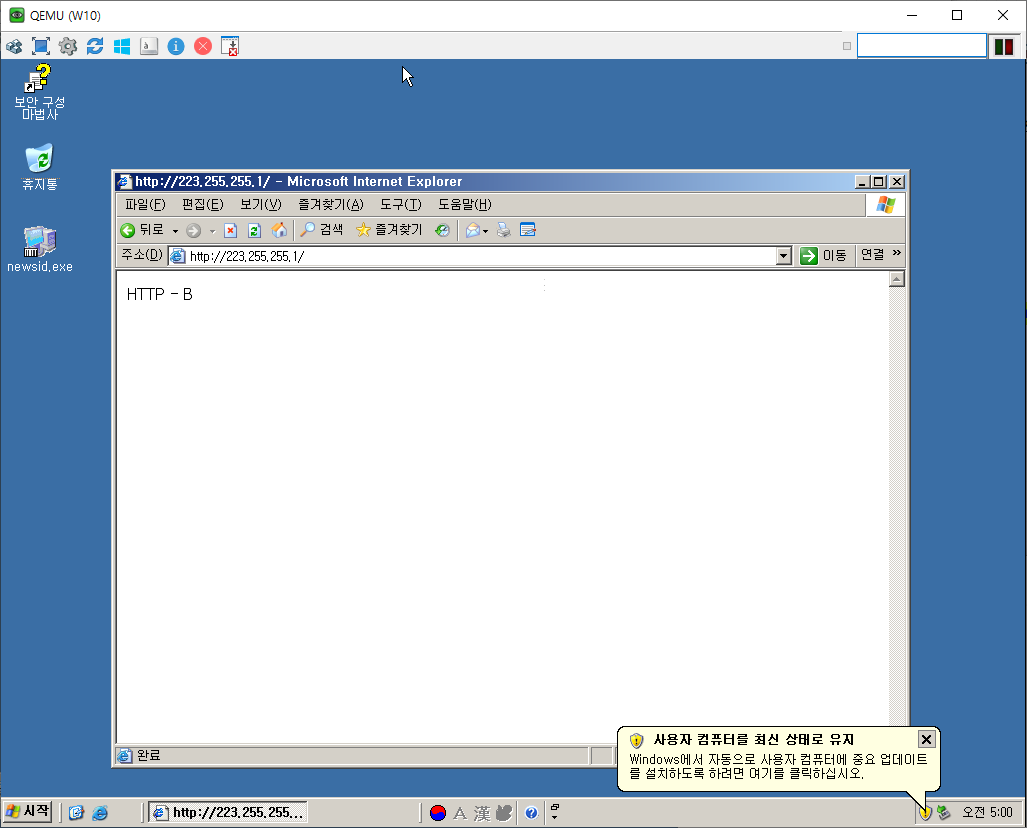

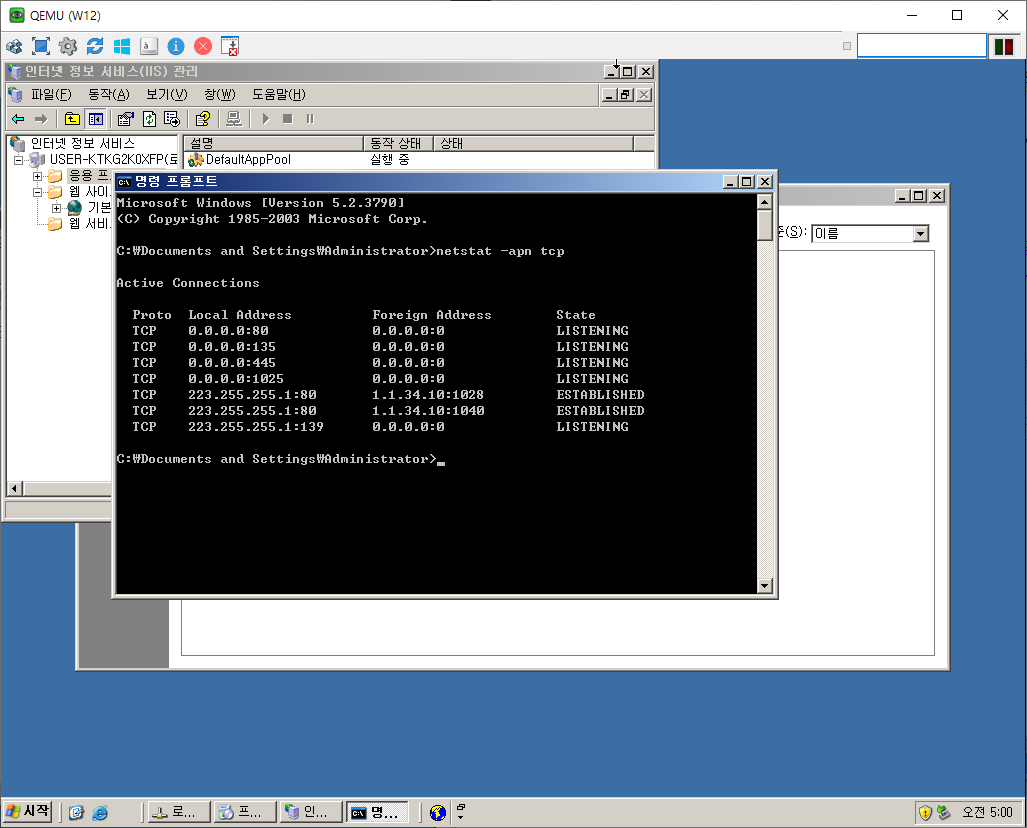

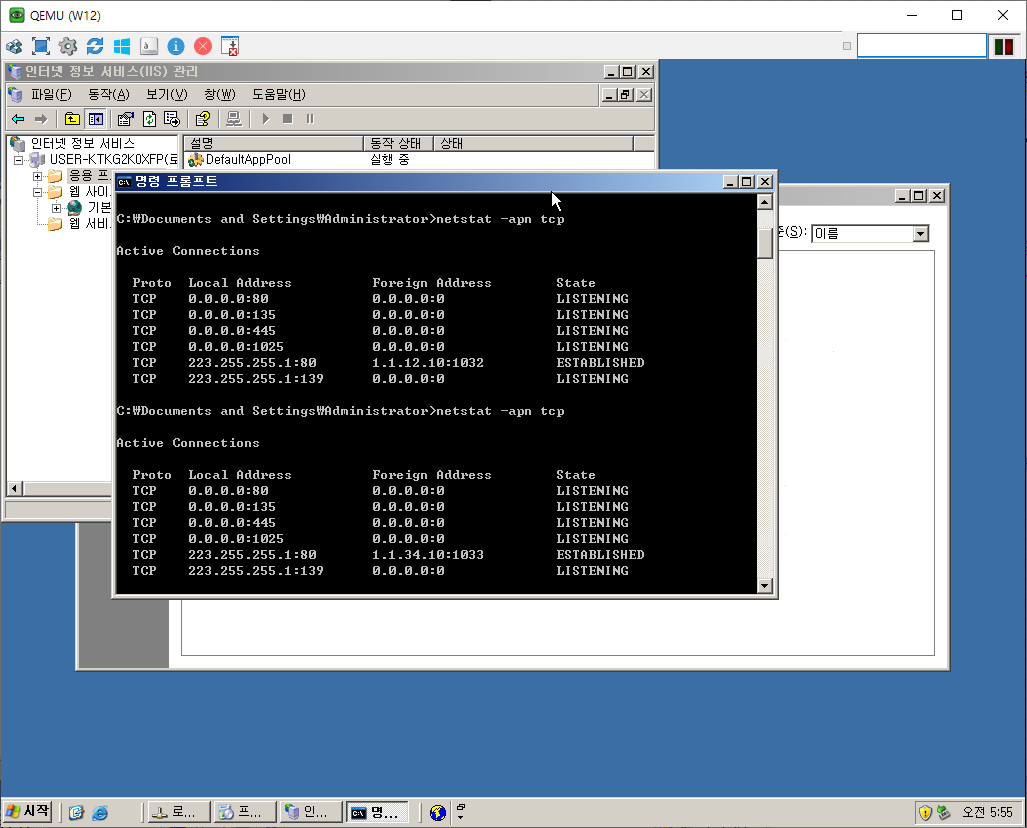

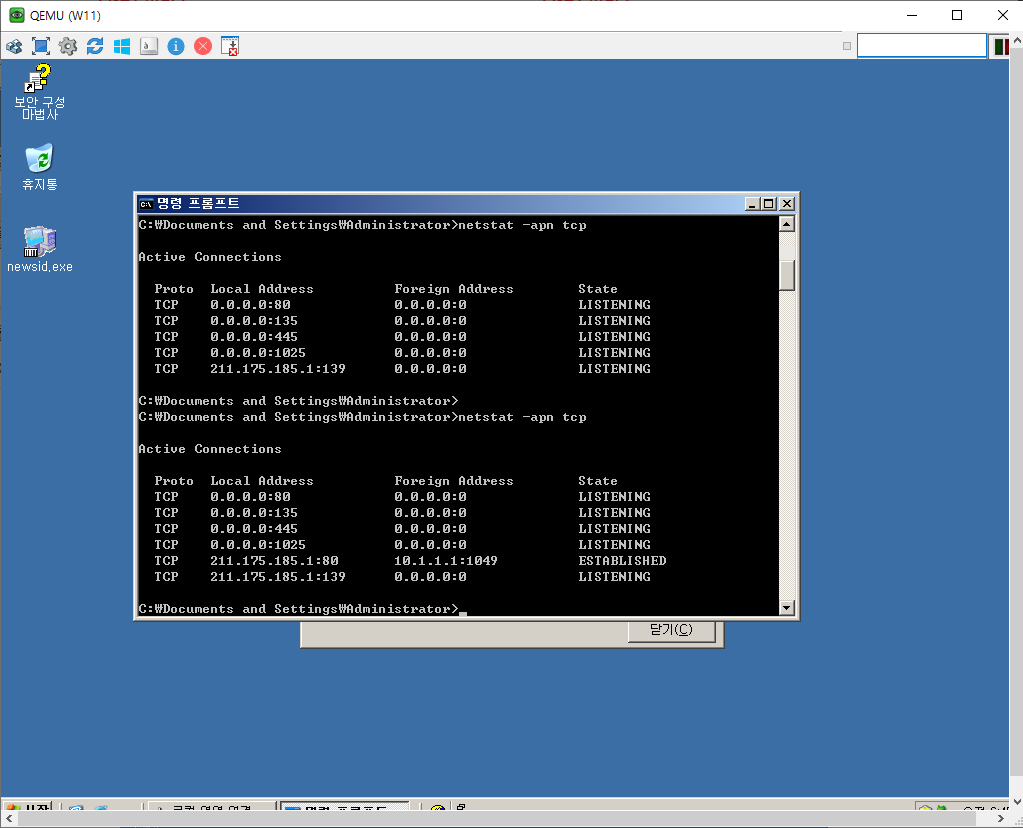

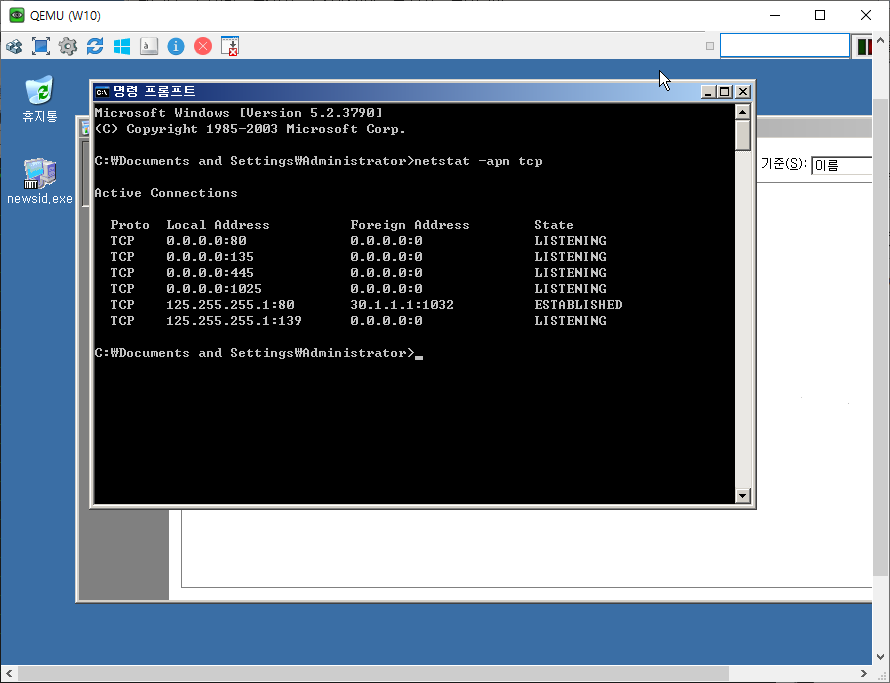

netstat -apn tcp

외부 주소 확인

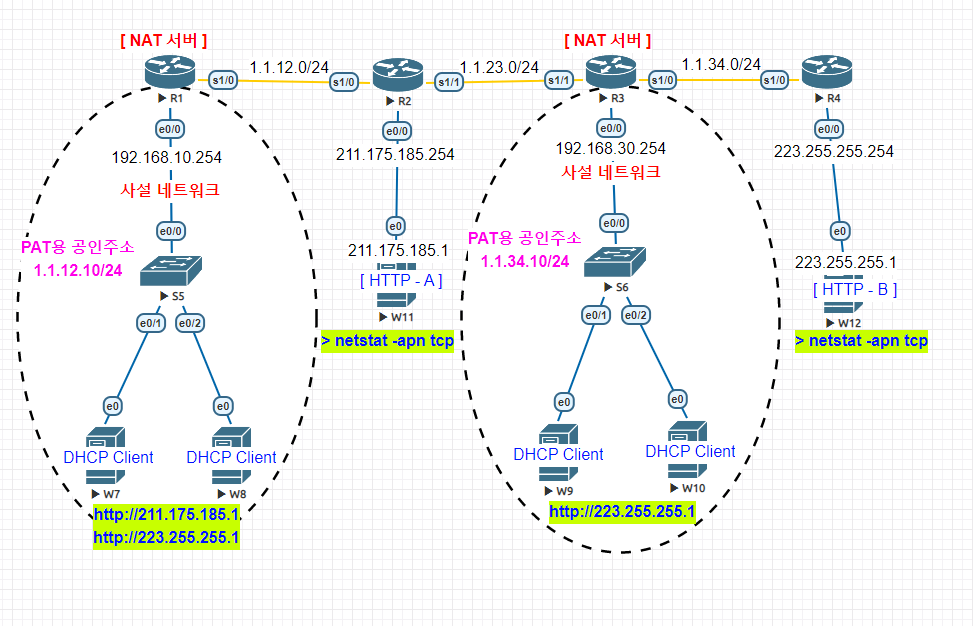

Ex.

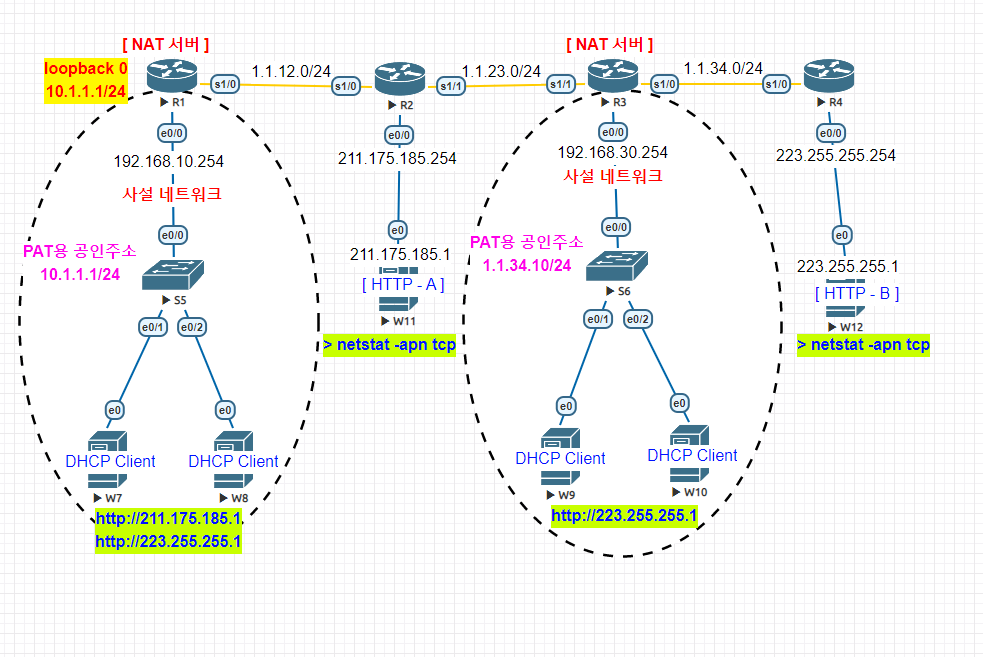

사설 주소는 ip route 안 잡음. 주소 제대로 잡기

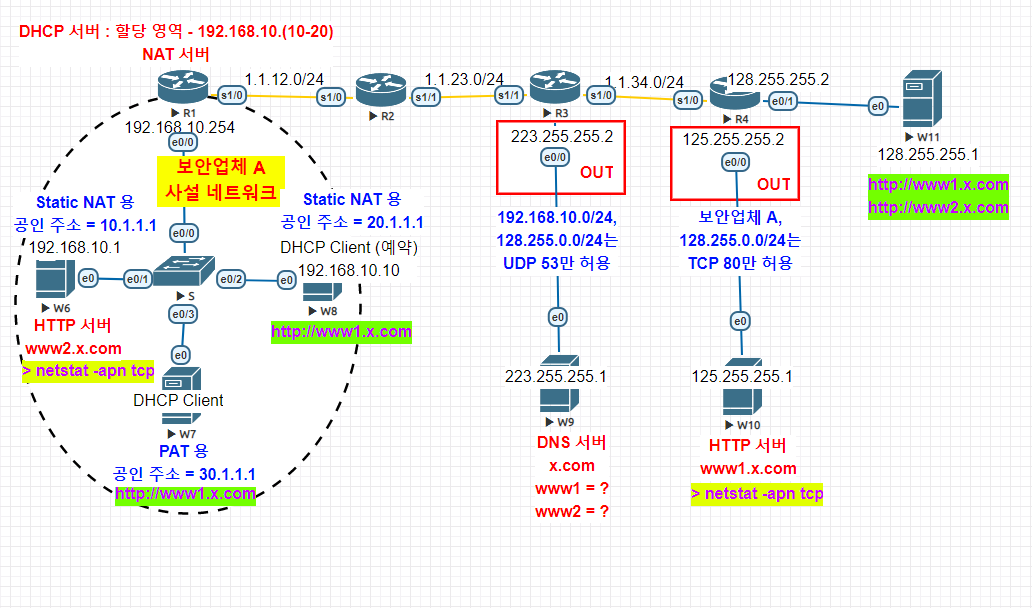

R1) ip route 4개

R2) ip route 2개

R3) ip route 3개

R4) ip route 3개

방법.

inside에서 outside로 나갈 때 항상 변환이 되어 짐.

W7, W8 - DHCP Client

ip dhcp pool cisco1

network 192.168.10.0 255.255.255.0

default-router 192.168.10.254

ip dhcp excluded-address 192.168.10.254

W9, W10 - DHCP Client

ip dhcp pool cisco2

network 192.168.30.0 255.255.255.0

default-router 192.168.30.254

ip dhcp excluded-address 192.168.30.254

R1 - PAT용 공인주소

ip nat pool cisco1 1.1.12.10 1.1.12.10 netmask 255.255.255.0

access-list 10 permit 192.168.10.0 0.0.0.255

ip nat inside source list 10 pool cisco1 overload

interface e0/0

ip nat inside

interface s1/0

ip nat outside

R2 - PAT용 공인주소

ip nat pool cisco2 1.1.34.10 1.1.34.10 netmask 255.255.255.0

access-list 10 permit 192.168.30.0 0.0.0.255

ip nat inside source list 10 pool cisco2 overload

interface s1/1

ip nat inside

interface e0/0

ip nat inside

interface s1/0

ip nat outside

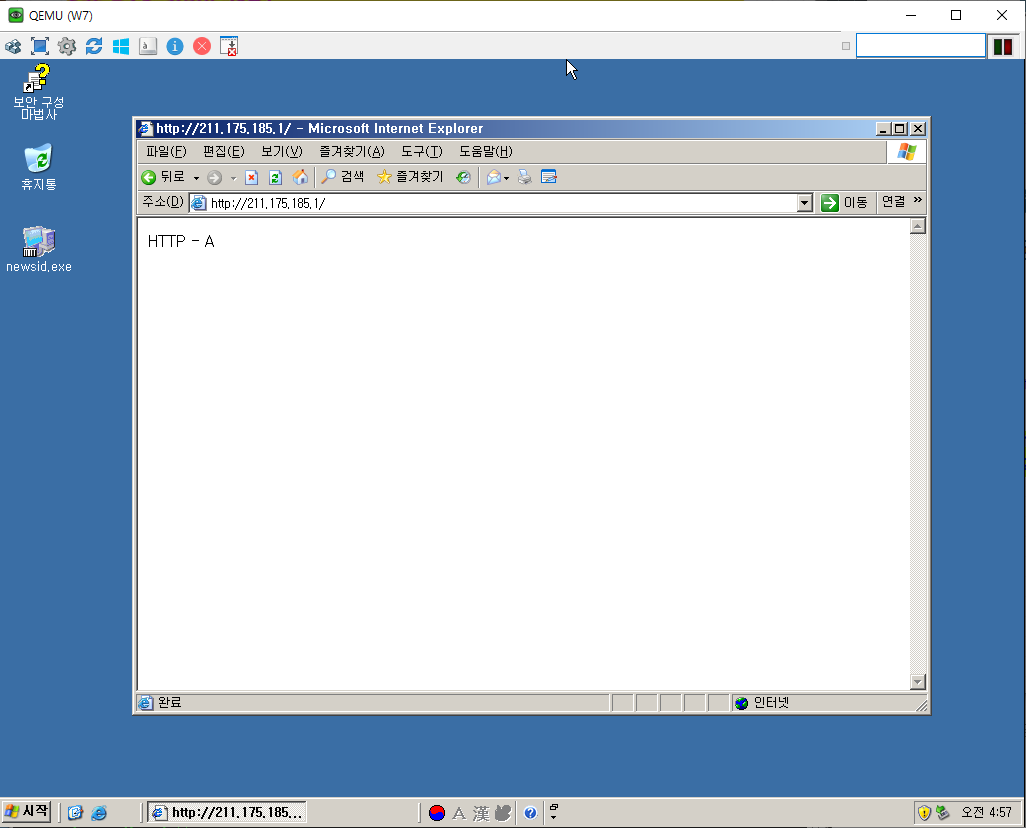

결과.

1.1.12.10으로 오는 것을 확인할 수 있음.

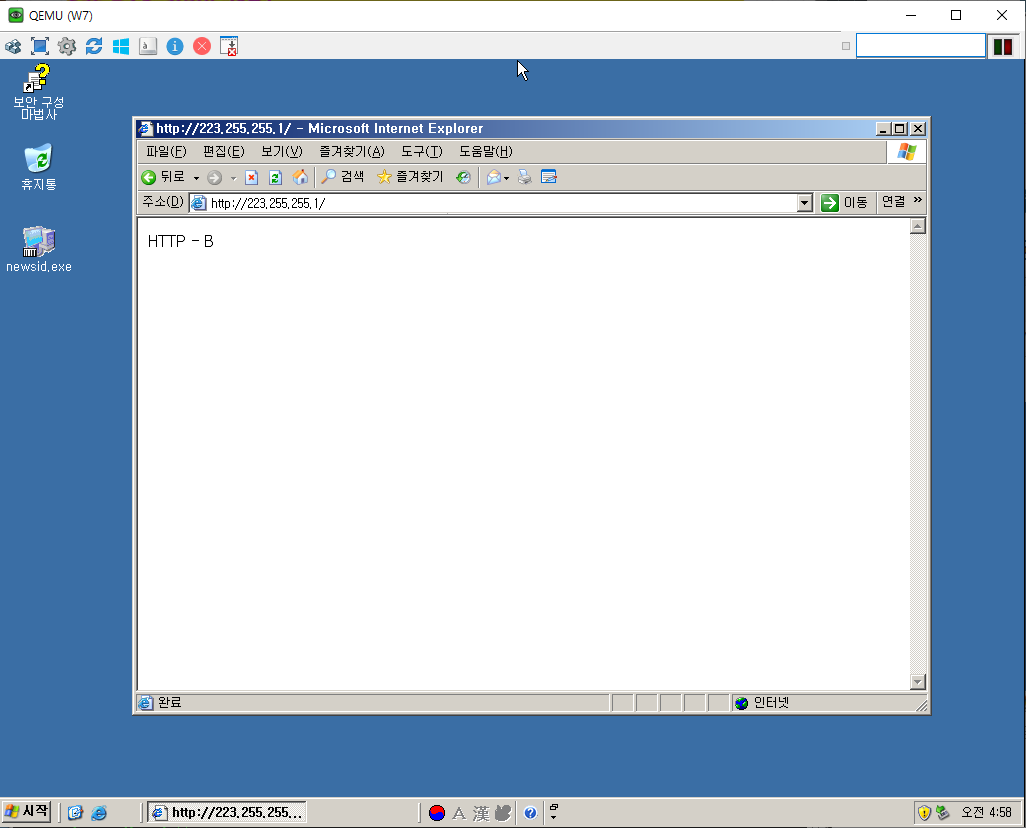

1.1.34.10이 나온 것을 확인할 수 있다.

주소가 한 번 더 변환되는 것이기 때문에 1.1.12.10이 나오면 틀린 것임.

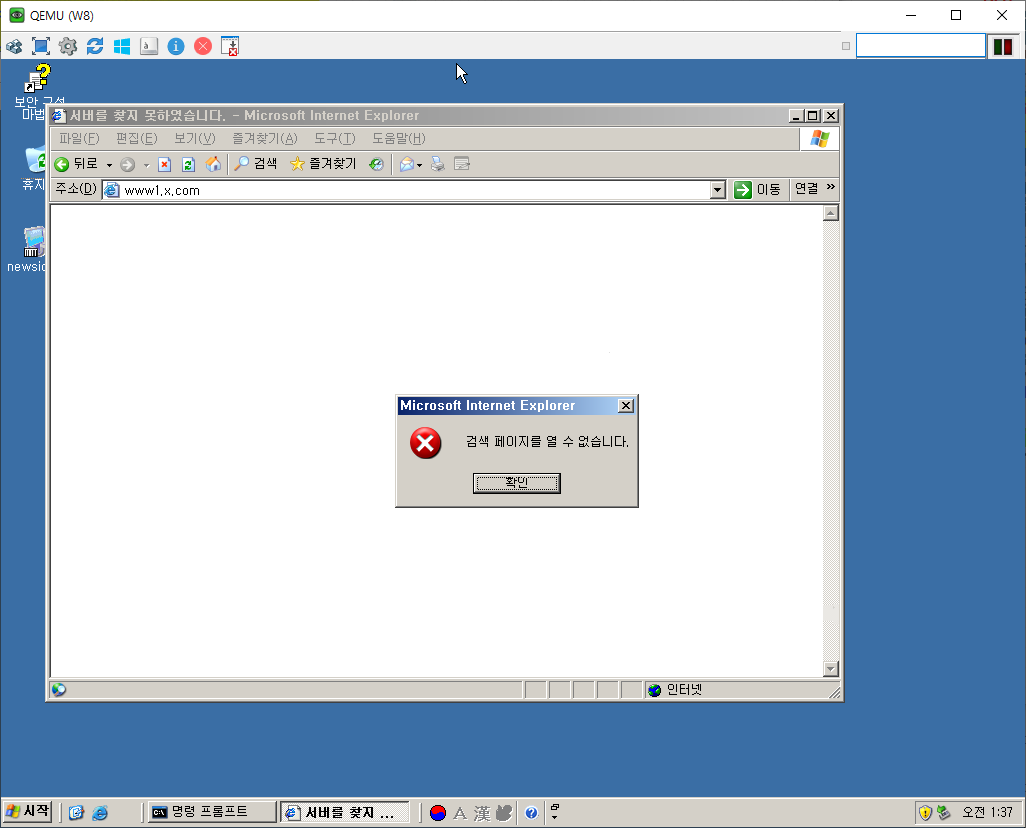

오류 발생

R3에 access-list 10 permit host 1.1.12.10을 추가해야 함.

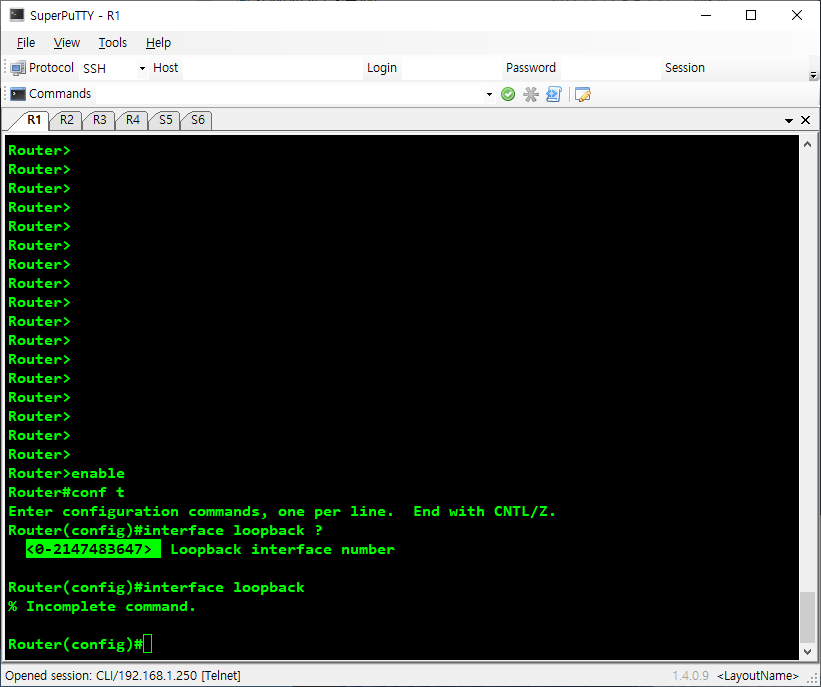

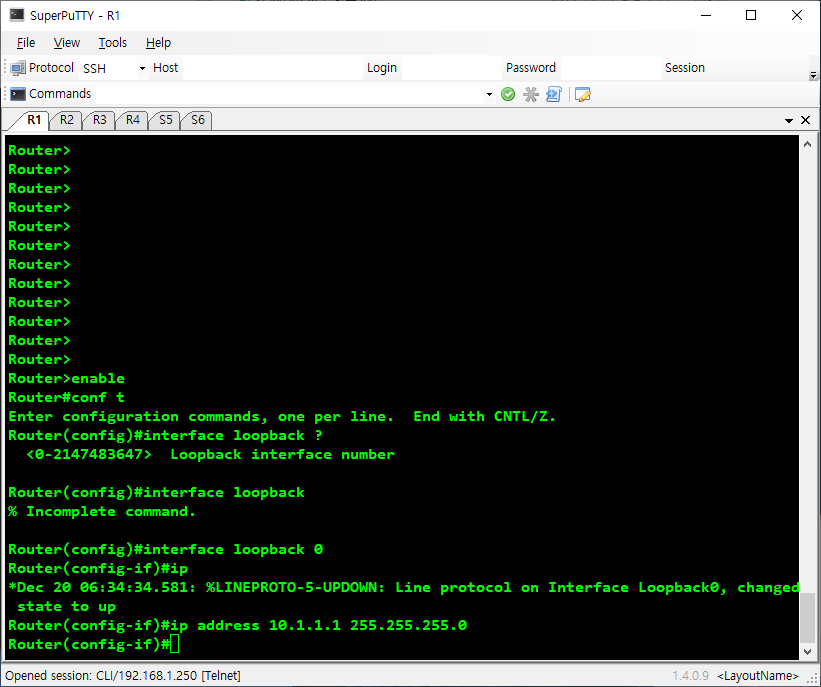

가상 인터페이스 (Loopback)

- PAT 주솔르 1.1.12.10 -> 10.1.1.1 로 바꾸고 싶음.

그럼 나갈 때 10.1.1.1 임.

그런데 라우팅 테이블에 10점대가 없기 때문에 바로 error가 남.

근데 그림에 10점대는 없기 때문에 이럴 때 쓰는 것이가상 인터페이스임.

명령어

#conf t

interface loopback ?

interface loopback 0 <- 자동생성<br/>

do show ip interface loopback <br/>

no interface loopback 0 <- 삭제<br/><br/>

interface loopback 0

ip address 10.1.1.1 255.255.255.0

no shutdown 안 해도 됨.(가상의 인터페이스이기 때문에 자동으로 문이 열림.)

그럼 interface 0에 10.1.1.1/24가 생기는 것임!

즉, R1은 interface를 3개 가지고 있게 된다.

그리고 R1에서 ACL을 수정해주면 된다. NAT를 삭제(CLEAR)

#clear ip nat translation *

no ip nat inside source list 10 pool cisco1 overload

no ip nat pool cisco1 1.1.34.10 1.1.34.10 netmask 255.255.255.0

no access-list 10 permit 1.1.12.10 0.0.0.0

no access-list 10 permit 192.168.30.0 0.0.0.255

Ex. 01

방법

ip nat pool cisco1 10.1.1.1 10.1.1.1 netmask 255.255.255.0

access-list 10 permit 192.168.10.0 0.0.0.255

ip nat inside source list 10 pool cisco1 overload

interface s1/0

ip nat outside

interface e0/0

ip nat inside

interface loopback 0

ip nat inside

중요) R2에 ip route 10.1.1.0 255.255.255.0 1.1.12.1을 추가해 줘야함.

길이 하나 더 생긴 것이기 때문임.

만들어 주지 않으면 갔다가 다시 돌아오지 않는다.

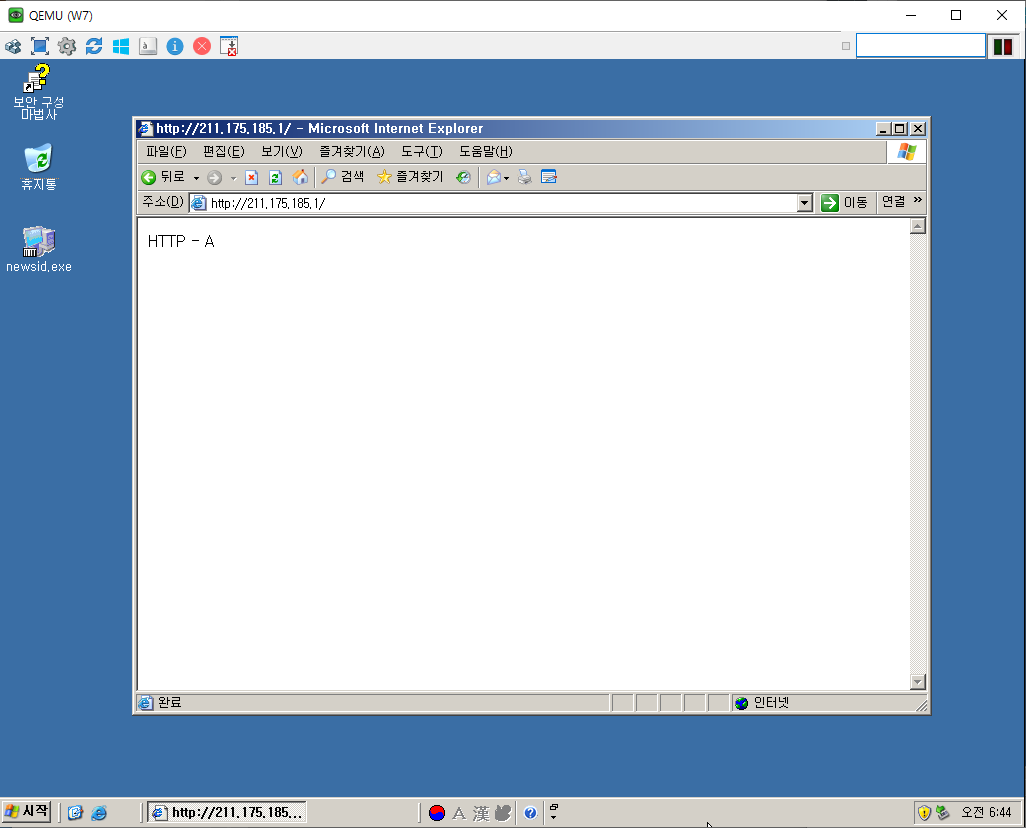

결과

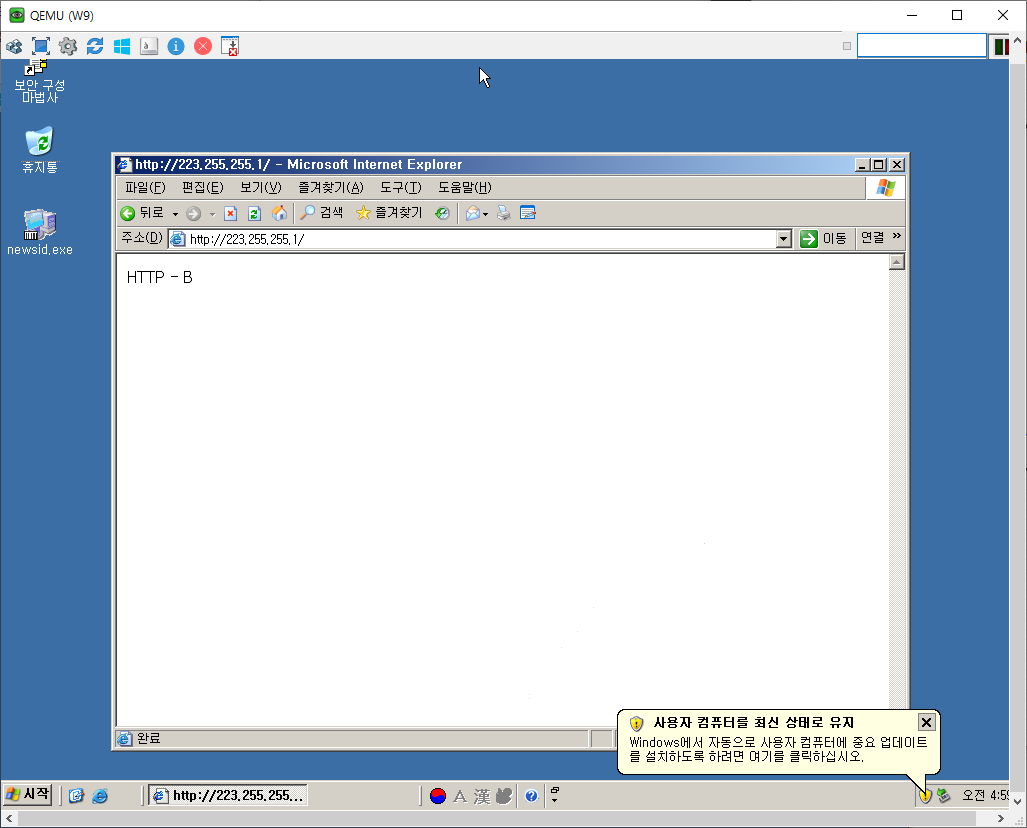

10.1.1.1로 뜨는 것을 확인할 수 있음.

Ex. 02

R1) loopback 3개 - 10점대, 20점대, 30점대

전송 다 되는지 확인하고 ACL을 마지막에 주기.

방법.

- 기본 ip 주소 static으로 주기

- DNS, HTTP, DHCP Client(예약) 하기

R1)ip dhcp pool cisco1 network 192.168.0.0 255.255.255.0 default-router 192.168.10.254 dns-server 223.255.255.1 ip dhcp excluded-address 192.168.10.1 192.168.10.9 ip dhcp excluded-address 192.168.10.21 192.168.10.254 - Loopback 해주기 + ip route 추가

R1)interface loopback 0 ip address 10.1.1.1 255.255.255.0 interface loopback 1 ip address 20.1.1.1 255.255.255.0 interface loopback 2 ip address 30.1.1.1 255.255.255.0 + ip route 를 R2, R3, R4에 추가해주기 Static NAT / PAT / NAT 서버

R1)

W6)ip nat inside source static 192.168.10.1 10.1.1.1 interface e0/0 ip nat inside interface loopback 0 ip nat inside interface s1/0 ip nat outside

W7)

ip nat pool cisco1 30.1.1.1 30.1.1.1 netmask 255.255.255.0 access-list 10 permit 192.168.0.0 0.0.255.255 ip nat inside source list 10 pool cisco1 overload interface e0/0 ip nat inside interface loopback 2 ip nat inside interface s1/0 ip nat outsideW8)

ip nat inside source static 192.168.10.10 20.1.1.1 interface e0/0 ip nat inside interface loopback 1 ip nat inside interface s1/0 ip nat outside- ACL

R3)

```yaml access-list 100 permit udp 192.168.10.0 0.0.0.255 host 223.255.255.1 eq 53 access-list 100 permit udp 128.255.0.0 0.0.255.255 host 223.255.255.1 eq 53

interface e0/0 ip access-group 100 out

<br/><br/>

R4)<br/>

```yaml

access-list 100 permit tcp 192.168.10.0 0.0.0.255 host 125.255.255.1 eq 80

access-list 100 permit tcp 128.255.0.0 0.0.255.255 host 125.255.255.1 eq 80

interface e0/0

ip access-group 100 out

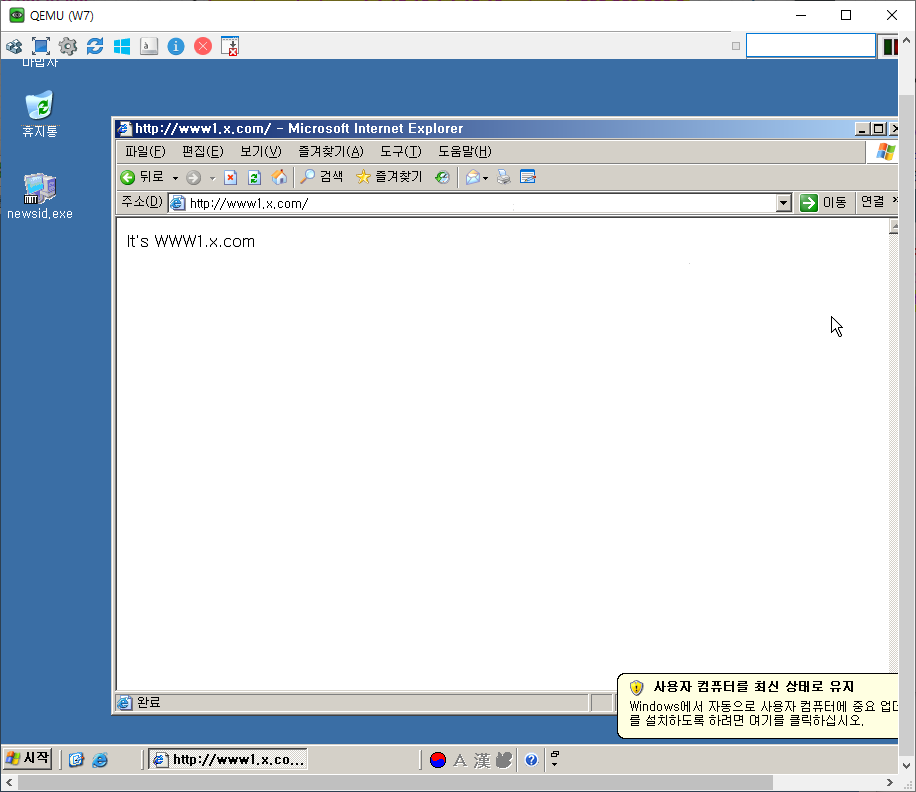

결과 - 01

오류 발생

해결) S8은 static이 아니라 자동으로 DNS를 받아 와야하고

W11은 새 호스트 추가할 때 www2는 192.168.10.1이 아니라 10.1.1.1로 줘야함.

오류 발생 02 - ACL

R3)

access-list 100 permit udp host 10.1.1.1 host 223.255.255.1 eq 53

access-list 100 permit udp host 20.1.1.1 host 223.255.255.1 eq 53

access-list 100 permit udp host 30.1.1.1 host 223.255.255.1 eq 53

access-list 100 permit udp 128.255.0.0 0.0.255.255. host 223.255.255.1 eq 53

interface e0/0

ip access-group 100 out

R4)

access-list 100 permit tcp host 10.1.1.1 host 125.255.255.1 eq 80

access-list 100 permit tcp host 20.1.1.1 host 125.255.255.1 eq 80

access-list 100 permit tcp host 30.1.1.1 host 125.255.255.1 eq 80

access-list 100 permit tcp 128.255.0.0 0.0.255.255 host 125.255.255.1 eq 80

interface e0/0

ip access-group 100 out

결과